LinuxParty

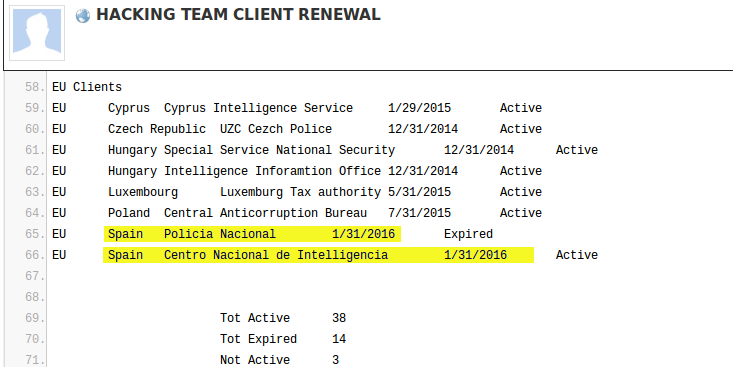

Hacking Team una de las empresas más perversas y odiadas de Internet a la que contratan los gobiernos de medio mundo para espiar ilegalemente a sus ciudadanos ha sido hackeada.

El resultado son más de 400GB que contienen todo tipo de información sobre sus actividades: contraseñas, código fuente del malware y virus que vende a nuestros gobiernos para que nos infecten… y sobre todo muchísimos correos electrónicos. Ahora ha empezado el trabajo de analizar colectivamente este material y no paran de salir revelaciones.

Como si fuera el salvaje oeste, las autoridades norteamericanas han anunciado que están dispuestas a dar hasta 4.2 millones de dólares (3.8 millones de euros) por cualquier información relacionada con el creador del programa de malware Zeus, que se instaló en más de un millón de ordenadores en 2004.

Hasta hace unos días, la cantidad que el FBI estaba dispuesto a dar era de 3 millones de dólares. Pero a pesar de tan jugosa recompensa, apenas habían conseguido ningún dato relevante sobre el hacker ruso Evgeniy Mikhailovich Bogachev, también conocido por sus alias 'lucky12345' y 'slavik'.

Llevamos una temporada siendo objeto de ataques a nuestra web, no podemos asegurar a ciencia cierta, quienes están detrás o la razón de por qué nos están atacando. Desde mediados de abril este humilde blog que lo único que trata es difundir los conocimientos sobre Linux, programación, algo de administración de sistemas, matemáticas y ciencia es objeto de una guerra sucia que trata de detenernos. Pues no, no lo van a conseguir. No vamos a parar.

Al principio eran ataques esporádicos, después se intensificaron, y nos llevaron a crear varias herramientas de administración y algunas actuaciones que momentáneamente detienen el ataque, registran las IPs que en ese momento están conectadas y son guardadas para una posterior evaluación.

La Real Academia Española está siendo objetivo de críticas. Recientemente se ha visto cómo la 23º edición de su diccionario, en la definición de la palabra Hacker, enlaza directamente a la definición de pirata informático criminalizando así a todo el colectivo. Ésta es la definición de pirata informático:

La Real Academia Española está siendo objetivo de críticas. Recientemente se ha visto cómo la 23º edición de su diccionario, en la definición de la palabra Hacker, enlaza directamente a la definición de pirata informático criminalizando así a todo el colectivo. Ésta es la definición de pirata informático:

Traducción recomendada para la voz inglesa hacker, ‘persona con grandes habilidades en el manejo de ordenadores, que utiliza sus conocimientos para acceder ilegalmente a sistemas o redes ajenos’: «Un pirata informático logró jaquear los sistemas de seguridad» (Clarín@ [Arg.] 19.6.05).

Muchos internautas hispanoparlantes ya están tomando medidas para intentar que eso deje de ser así: se están recogiendo firmas en Change.org para que la RAE cambie ese significado, y varios medios dan la razón a esa demanda valorando a los hackers como lo que (al menos en parte) son: personas curiosas y con conocimientos sobre seguridad informática.

Muchos internautas hispanoparlantes ya están tomando medidas para intentar que eso deje de ser así: se están recogiendo firmas en Change.org para que la RAE cambie ese significado, y varios medios dan la razón a esa demanda valorando a los hackers como lo que (al menos en parte) son: personas curiosas y con conocimientos sobre seguridad informática.

¿Está cansado de comprar un cartucho de impresora nuevo, porque su cartucho dice estar vacío? Entonces tienes que ver este hack para impresoras que le permite volver a utilizar el mismo cartucho de para su impresora.

Los modernos cartuchos contienen un chip que puede ser reseteado. El chip afirma que el cartucho está vacío, mientras que muchas veces apreciamos que ciertamente no lo está.

Este método también es válido para cualquier otra versión de Windows:

Llega un momento en la vida de todo informático en el cual uno se olvida de la contraseña de un equipo y no tiene manera de acceder a él…

Por suerte para nosotros hay muchas maneras de recuperar o restablecer las contraseñas del sistema, en este tutorial veremos una forma sencilla de restablecer la contraseña de Windows 7 en caso de olvido.

Un fallo de seguridad de Android, descubierto por el exingeniero de Google Szymon Sidor, permite a aplicaciones de malas intenciones hacer fotos y vídeos con tu móvil y subirlas sin tu permiso a servidores externos. Así que, si has visto a tu móvil con un comportamiento raro en los últimos días, haz caso de las recomendaciones que te mostramos.

Los Fallos de seguridad, son bastante inquietantes, ya que un usuario en el foro de Yahoo comentaba:

"El fallo de seguridad habla de un pixel, anda ya y eso es fallo de seguridad para android, una cagarruta de mosca en comparacion con apple y su IPHONE 5S, con el super fallo de seguridad que permite ahun estando el dispositivo bloqueado por huella dactilar se puedan pasar todas las fotos de la memoria interna a las redes sociales, anda wapo buscalo y veras lo que es un fallo de seguridad, para las porquerias de iphones que solo son basura."

Hacker tendría que estar muy lejos de ser asociado con un pirata informático. Hackear no es quebrantar, sino perfeccionar y completar.

Imagínate que eres un ingeniero informático apasionado por un restaurante en concreto y decides reservar mesa a través de su página web. Por desgracia, ese establecimiento es bastante popular así que normalmente las mesas están más que repletas. Sólo de vez en cuando, la página se actualiza y pone a disposición de los internautas algunas reservas que se han cancelado o una mesa para dentro de 60 días, el plazo máximo. Aun así, no pareces conseguir reservar. ¿Qué haces?

La pérdida de datos es costoso. Por lo menos, la pérdida de datos críticos tienen un impacto financiero en las empresas de todos los tamaños. En algunos casos, puede costarle su puesto de trabajo. He visto casos en que los administradores de sistemas han aprendido esto de la manera más difícil.

Hay varias formas de hacer copias de seguridad de un sistema Linux, incluyendo rsync y rsnapshot que discutimos en su momento.

-

Mac

- Apple se prepara para presentar el rediseño de software más audaz en años en todo el ecosistema

- Los administradores de sistemas están furiosos por los recortes de vida útil de los certificados SSL/TLS de Apple, que son una pesadilla

- ¿El fin de la actualización del iPhone?

- La Comisión Europea confirma que el comportamiento anticompetitivo de Apple es ilegal y perjudica a los consumidores

- 5 formas de liberar espacio de almacenamiento en tu Mac

- Mac OS X Lion y OS X Mountain Lion, gratis para descarga

- Apple confirma que en sus Mac ARM no podrás tener arranque dual ni con Windows ni con Linux

- Apple no tiene columna vertebral

- Muy, muy grave el desastre de seguridad de los Mac de Apple

- Investigador de Seguridad encuentra un defecto fundamental en iOS

- Apple tiene demasiado dinero

- El discurso de Steve Jobs (subtitulos en castellano) en la U. Standford

- Steve Jobs, descanse en paz.

- ¿Linux y Android, próximamente en el iPhone 4, iPad y iPod Touch?

- Steve Jobs dimite como consejero delegado de Apple