LinuxParty

Un juez ha determinado este lunes el bloqueo de la aplicación de mensajes instantáneos por teléfono y web Whatsapp durante 72 horas, desde este lunes a las 14:00h locales (19:00h en España) hasta el jueves a la misma hora. La medida atiende a una solicitud de la Policía Federal por la negativa de la empresa a prestar informaciones y datos de usuarios investigados por tráfico de drogas.[...] Tampoco es la primera vez que Whatsapp es bloqueado en Brasil por determinación judicial. El pasado diciembre un juez de São Bernardo do Campo (São Paulo) ordenó que se parara el servicio durante 48 horas también por negarse a dar datos en una investigación a narcotraficantes, pero la suspensión se levantó a las doce horas de haberse iniciado.[...]

La iniciativa para promover el Día Mundial de la Libertad de Prensa partió de la Conferencia General de la UNESCO (Organización de las Naciones Unidas para la Educación, la Ciencia y la Cultura). Se eligió esta fecha para conmemorar la Declaración de Windhoek, Namibia (África) para el “Fomento de una Prensa Africana Independiente y Pluralista”. La resolución de 1991 titulada “Fomento de la libertad de prensa en el mundo” reconoció que una prensa libre, pluralista e independiente era un componente esencial de toda sociedad democrática.

La iniciativa para promover el Día Mundial de la Libertad de Prensa partió de la Conferencia General de la UNESCO (Organización de las Naciones Unidas para la Educación, la Ciencia y la Cultura). Se eligió esta fecha para conmemorar la Declaración de Windhoek, Namibia (África) para el “Fomento de una Prensa Africana Independiente y Pluralista”. La resolución de 1991 titulada “Fomento de la libertad de prensa en el mundo” reconoció que una prensa libre, pluralista e independiente era un componente esencial de toda sociedad democrática.

Imaginemos una situación totalmente futurista: una coalición encabezada por EEUU dispuesta a erradicar el ISIS está asediando Raqa. La fuerza militar internacional libera un mortífero grupo de robots voladores que sobrevuelan la ciudad en busca del enemigo.

Desde que Microsoft hizo Windows 10 una actualización recomendada, han habido numerosos informes sobre el nuevo sistema operativo de autoinstalaciones por sí mismo sin el consentimiento del usuario, y sin muchos aviso.

Microsoft siempre ha jugado a este comportamiento, pero un ejemplo de cómo el sistema operativo empuja las actualizaciones a usuarios desprevenidos fue transmitido en directo por TV durante una previsión del tiempo.

Cuando se unen proyectos de software libre como Libreoffice, KDE (kontact), EyeOS y Seafile, es de esperar que salgo algo jugoso. En esta ocasión nada menos que una suite ofimática llamada Open365 con la que podemos crear documentos online, trabajar de forma colaborativa y sincronizar archivos entre diferentes dispositivos, utilizando nuestro navegador web.

Estamos hablando por tanto de una alternativa libre al Office365 de Microsoft y al Google Docs de Google, actualmente en estado beta y que ya nos ofrece 20 GB de almacenamiento.

Madrid, 13 de abril, 2016 - Después de tres meses desde la última versión estable del software de monitorización Pandora FMS. Tras una nueva y mejorada dinámica de trabajo de desarrollo y control de calidad, Ártica ST, la innovadora empresa española detrás de Pandora FMS ha anunciado una nueva versión de su producto estrella: la versión 6.0 SP2, con diversas mejoras, correcciones e incluso algunas nuevas funcionalidades.

Pandora FMS es una solución de monitorización en constante evolución orientada a grandes y medianas compañías, en la que ya confían más clientes en todo el mundo. Mediante una incomparable flexibilidad puede hacer frente a problemas operacionales inmediatos e imprevistos, tanto en la infraestructura como en los procesos de IT, permitiendo además ahorro en los costes en IT de manera directa mediante la consolidación de múltiples soluciones de monitorización.

En la entrada “Virtualizar con Xen” aprendimos a instalar Xen project para posteriormente poder crear máquinas virtuales para-virtualizadas con lo que conseguiríamos un mejor rendimiento en nuestros guest. Es justo lo que vamos aprender ahora. Una vez tenemos todo previsto y Xen project funcionando, es el momento de crear nuestra primer DomU.

Requisitos

- Contamos con un servidor Debian 8 en el que corre un Xen, por lo tanto este es nuestro Domain-0

- Tenemos asignada una cierta memoria RAM (512 MB en nuestro caso) a Domain-0 y desactivado el ballooning de manera que Domain-0 nunca pueda asignar mas memoria de la que realmente tenemos, así nunca experimentaremos problemas de rendimiento en Domain-0.

- Hemos creado un puente de red (xenbr0) en Domain-0 al que conectar los dispositivos virtuales de cada DomU. Esto hace que los hosts virtuales tomen IP del mismo segmento de red que Domain-0, es decir serán tratados como hosts físicos.

- Nuestro Domain-0 tiene creado un grupo de volúmenes (xen_grp) y varios volúmenes lógicos. Nos centraremos en /dev/xen_grp/lv_images montado sobre /images ya que será aquí donde almacenaremos las imágenes de los sistemas virtuales.

El extraño objeto, que se cree pertenece a una civilización antigua, se localiza cerca de Podubravlje Zavidovici. "He estado investigando el fenómeno de las bolas de piedra prehistórica durante 15 años", escribió Semir Osmanagich en su blog el mes pasado. "A mediados del mes de marzo de 2016, se hizo evidente que la bola más masiva de piedra en Europa ha sido descubierto. Su localización es el pueblo de Podubravlje".

El extraño objeto, que se cree pertenece a una civilización antigua, se localiza cerca de Podubravlje Zavidovici. "He estado investigando el fenómeno de las bolas de piedra prehistórica durante 15 años", escribió Semir Osmanagich en su blog el mes pasado. "A mediados del mes de marzo de 2016, se hizo evidente que la bola más masiva de piedra en Europa ha sido descubierto. Su localización es el pueblo de Podubravlje".

crea un repositorio nuevo

Crea un directorio nuevo, ábrelo y ejecuta

git init

para crear un nuevo repositorio de git.

hacer checkout a un repositorio

Crea una copia local del repositorio ejecutando

git clone /path/to/repository

Si utilizas un servidor remoto, ejecuta

git clone username@host:/path/to/repository

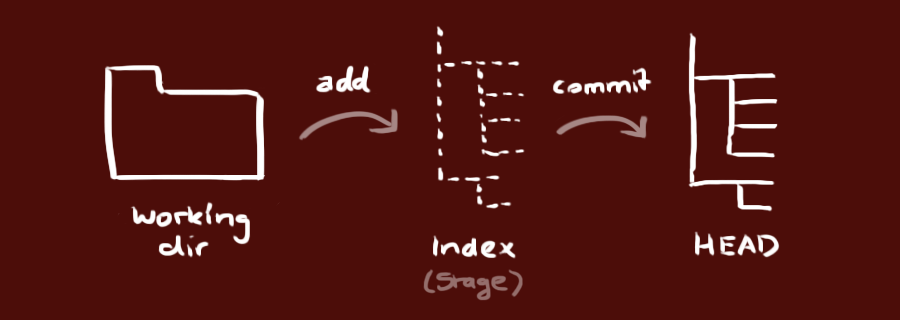

flujo de trabajo

Tu repositorio local esta compuesto por tres "árboles" administrados por git. El primero es tu Directorio de trabajo que contiene los archivos, el segundo es el Index que actua como una zona intermedia, y el último es el HEAD que apunta al último commit realizado.

"Commit", significa "acometer", "hacer".

___ ' |________

| |__________ +---+--- | |___

| | ' +--- | |___

| | add ' +--- commit |

| Working | ---> ' ------> |________

| directory | +---+--- |___

| | ' +--- |___

|______________| ' +---

Working directory Index HEAD

add & commit

Puedes registrar cambios (añadirlos al Index) usando

git add <filename>

git add .

Este es el primer paso en el flujo de trabajo básico. Para hacer commit a estos cambios usa

git commit -m "Commit message"

Ahora el archivo esta incluído en el HEAD, pero aún no en tu repositorio remoto.

Todos hemos notado alguna vez que cuando utilizamos durante mucho tiempo el teléfono celular -especialmente al escuchar música, reproducir videos o usar aplicaciones como Google Maps- el terminal acaba calentándose. Para su buen funcionamiento y durabilidad es necesario mantener el dispositivo a una temperatura adecuada, y en este punto es cuando merece mención la tecnología de refrigeración líquida, que está llegando a algunos modelos, como el reciente Galaxy S7 de Samsung.

-

Linux

- Montar un directorio remoto, vía NFS, en Linux

- Linux 6.14 ya disponible: Mayor compatibilidad con Windows, Mejoras en gaming, IA y rendimiento para AMD e Intel"

- Zorin OS 17.3, basado en Ubuntu, ya está disponible para usuarios de Windows 10.

- La distribución de Linux KaOS 2025.03 se lanzó con KDE Plasma 6.3 y Linux Kernel 6.13

- Compartir archivos en la red LAN, sin nada, todo con un simple script en Python

- Free10: La mejor alternativa gratuita a Windows 10 basada en Linux

- ¿Se toma en serio la privacidad en línea? Este sistema operativo Linux "en vivo" es para usted

- Linux supera el 5% de cuota de mercado según PornHub: Un crecimiento del 41% en 2024

- Linux 6.14 permite que algunos sistemas suspendan y reanuden más rápidamente

- Cómo mantener Linux optimizado (y ahorrar tiempo) con Stacer

- Cambiar la Hora y la Fecha al sistema Linux

- Predicciones de Linux para 2025

- Elementary OS 8: una distribución de Linux para usuarios de Windows y macOS

- Renombrar multiples archivos masivamente en Linux (quitar espacios, cambiar mayúsculas) a la vez en Linux

- He utilizado Linux durante 30 años. Aquí hay 5 razones por las que nunca cambiaré a Windows o MacOS