LinuxParty

Un artículo de Scientific American: La programación ha cambiado. En los lenguajes de la primera generación como FORTRAN y C, la carga consistía en que los programadores tradujeran conceptos de alto nivel en código. Con los lenguajes de programación modernos -- usaremos Python como ejemplo -- utilizamos funciones, objetos, módulos y bibliotecas para extender el lenguaje, y eso no sólo mejora los programas, sino que cambia lo que es la programación. La programación solía ser una "traducción": expresar ideas en lenguaje natural, trabajar con ellas en la notación matemática, luego escribir diagramas de flujo y pseudocódigo, y finalmente escribir un programa. La traducción era necesaria porque cada lenguaje ofrece diferentes capacidades. El lenguaje natural es expresivo y legible, el pseudocódigo es más preciso, la notación matemática es concisa y el código es ejecutable. Pero el precio de la traducción es que estamos limitados al subconjunto de ideas que podemos expresar efectivamente en cada lenguaje.

Un artículo de Scientific American: La programación ha cambiado. En los lenguajes de la primera generación como FORTRAN y C, la carga consistía en que los programadores tradujeran conceptos de alto nivel en código. Con los lenguajes de programación modernos -- usaremos Python como ejemplo -- utilizamos funciones, objetos, módulos y bibliotecas para extender el lenguaje, y eso no sólo mejora los programas, sino que cambia lo que es la programación. La programación solía ser una "traducción": expresar ideas en lenguaje natural, trabajar con ellas en la notación matemática, luego escribir diagramas de flujo y pseudocódigo, y finalmente escribir un programa. La traducción era necesaria porque cada lenguaje ofrece diferentes capacidades. El lenguaje natural es expresivo y legible, el pseudocódigo es más preciso, la notación matemática es concisa y el código es ejecutable. Pero el precio de la traducción es que estamos limitados al subconjunto de ideas que podemos expresar efectivamente en cada lenguaje.

El mundo está lleno de ideas malas, sin fundamento, imprecisas que se niegan a morir. De un artículo: El filósofo Russell Blackford, profesor de la Universidad de Newcastle en Australia, twitteó sobre este fenómeno a principios de este mes: "El impulso detrás de las malas ideas puede ser enorme --pueden hundirse, pero vuelven a reunir fuerzas, mucho después de recibir críticas devastadoras--". Si alguna vez te has encontrado incapaz de detener los planes idiotas de otra persona una vez que ya estaban en marcha, no estás solo. Si usted es un político que intenta hacer que el congreso vea el sentido o simplemente un gerente tratando de detener un atroz plan de construcción de su propio equipo, simplemente no hay manera infalible de matar tan terrible idea.

Microsoft anunció el martes una nueva edición de su último sistema operativo: Windows 10 S. Disponible tanto para él, como primer fabricante como para terceros. --De esta forma Microsoft lanza su propio dispositivo Windows 10 S (S de School -escuela-) y también permitirá a los fabricantes vender los suyos propios-- Windows 10 S es una edición simplificada de Windows 10 dirigida al mercado educativo. "Estamos realmente trabajando duro para ofrecer la mejor plataforma para la educación, para estudiantes de todas las edades y distritos escolares en todos los dispositivos ", dijo Joe Belfiore, vicepresidente corporativo del grupo de sistemas operativos de Microsoft, acerca del nuevo lanzamiento de Windows 10 S. La principal forma en que Windows 10 S difiere de las otras ediciones es que sólo podrá ejecutar aplicaciones que pertenezcan a la tienda de Windows (Olvidate de tus discos duros, de CD y DVD). Eso incluye las aplicaciones de la Plataforma Universal de Windows (UWP) y las aplicaciones de Win32 que Microsoft hubiera aprobado en su tienda de aplicaciones.

La incertidumbre acerca de Ubuntu no ha disuadido al equipo de Linux Mint, todo lo contrario, ya que están avanzando con los planes para la futura edición 18.2. Aunque los detalles sobre la próxima versión del sistema operativo son escasos, hemos averiguado dos detalles importantes. En primer lugar, el nombre en clave para el sistema operativo será "Sonya", y en segundo lugar, la distribución utilizará LightDM como gestor de visualización predeterminado.

El equipo de lanzamiento de Debian ha decidido posponer su implementación de Secure Boot para Debian. En una actualización de la semana pasada, Jonathan Wiltshire, miembro del equipo de lanzamiento, escribió que "en una reciente reunión del equipo, decidimos que el soporte para Secure Boot en el próximo 'tramo 9' de Debian ya no usaría ese cargador. El resultado probable, aunque no seguro, sea que la versión no tendrá soporte de Secure Boot". "Apreciamos que esto será una decepción para muchos usuarios y desarrolladores", continuó, "Sin embargo, necesitamos equilibrar eso con el limitado tiempo disponible para los equipos de voluntarios que trabajan en esta característica, y el riesgo de que se introduzcan errores por prisas en su desarrollo." La decisión de no ofrecer el soporte de Secure Boot en el lanzamiento deja a Debian por detrás de Red Hat y Suse, convirtiéndose en la única de las tres principales ramas de Linux que no soportarán el heredero de la BIOS y las muchas mejoras de seguridad que ofrece.

El equipo de lanzamiento de Debian ha decidido posponer su implementación de Secure Boot para Debian. En una actualización de la semana pasada, Jonathan Wiltshire, miembro del equipo de lanzamiento, escribió que "en una reciente reunión del equipo, decidimos que el soporte para Secure Boot en el próximo 'tramo 9' de Debian ya no usaría ese cargador. El resultado probable, aunque no seguro, sea que la versión no tendrá soporte de Secure Boot". "Apreciamos que esto será una decepción para muchos usuarios y desarrolladores", continuó, "Sin embargo, necesitamos equilibrar eso con el limitado tiempo disponible para los equipos de voluntarios que trabajan en esta característica, y el riesgo de que se introduzcan errores por prisas en su desarrollo." La decisión de no ofrecer el soporte de Secure Boot en el lanzamiento deja a Debian por detrás de Red Hat y Suse, convirtiéndose en la única de las tres principales ramas de Linux que no soportarán el heredero de la BIOS y las muchas mejoras de seguridad que ofrece.

Tras ser encendido por primera vez el viernes pasado, el reactor de fusión más nuevo del Reino Unido ha generado con éxito una masa fundida de gas cargada eléctricamente, o plasma, dentro de su núcleo. Futurism publica:

Llamado ST40, el reactor fue construido por Tokamak Energy, una de las principales empresas privadas de energía de fusión en el mundo. La empresa fue fundada en 2009 con el propósito expreso de diseñar y desarrollar pequeños reactores de fusión para introducir la energía de fusión en la red en el año 2030. Ahora que el ST40 se está funcionando, la compañía pondrá en servicio e instalará el conjunto completo de bobinas magnéticas necesarias para alcanzar la temperatura de fusión. El ST40 debería crear una temperatura plasmática tan caliente como el centro del Sol --15 millones de grados Celsius (27 millones de grados Fahrenheit)-- para el otoño de 2017. Para 2018, el ST40 producirá temperaturas de plasma de 100 millones de grados Celsius (180 Millones de grados Fahrenheit), otro rompe-registros para un reactor de fusión de propiedad y financiamiento privado. Ese umbral de temperatura es importante, ya que es la temperatura mínima para inducir la reacción de fusión controlada. Suponiendo que la ST40 tenga éxito, demostrará que su nuevo diseño puede producir una energía de fusión comercialmente viable.

El viento y la energía solar están a punto de llegar a ser imparables, el gas natural y la producción de petróleo se acercan a su pico, y los coches eléctricos y las red de baterías están esperando para tomar el relevo. Este es el mundo que Donald Trump heredó como presidente de los Estados Unidos. Y sin embargo, su plan de energía es cortar regulaciones para resucitar al sector que nunca regresará: el carbón. Las instalaciones de energía limpia batieron nuevos récords en todo el mundo en 2016, y el viento y la energía solar están recibiendo el doble de fondos que los combustibles fósiles, según datos publicados el martes por Bloomberg New Energy Finance (BNEF). Eso es en gran parte porque los precios siguen bajando. La energía solar, por primera vez, se está convirtiendo en la forma más barata de generar electricidad en el mundo. Pero con los planes de desregulación de Trump, lo que "vamos a ver es la era de la abundancia - con esteroides", dijo el fundador de BNEF, Michael Liebreich. "Eso es una buena noticia económicamente, excepto que hay una mosca en el ungüento, y eso es el clima".

En el interior de lo que parecen grandes bolsas ziplock sembradas con tubos de sangre y líquidos, ocho corderos fetales continuaron desarrollándose, como lo harían dentro de sus madres. Durante más de cuatro semanas, sus pulmones y su cerebro crecieron, brotó lana, abrieron sus ojos, se retorcieron y aprendieron a tragar, según un nuevo estudio que da el primer paso hacia un útero artificial. Un día, este dispositivo podría ayudar a llevar prematuros bebés humanos fuera del útero - pero en este momento, sólo se ha probado en las ovejas. El Biobag (que es como se llama el aparato) puede no parecer un vientre, pero contiene las mismas partes clave: una bolsa de plástico transparente que encierra al cordero fetal y lo protege del mundo exterior, como lo haría el útero; Una solución electrolítica que baña al cordero de forma similar al líquido amniótico en el útero; Y una manera para que al feto le circule su sangre y exista intercambio de dióxido de carbono con el oxígeno. Flake y sus colegas publicaron sus resultados hoy en la revista Nature Communications.

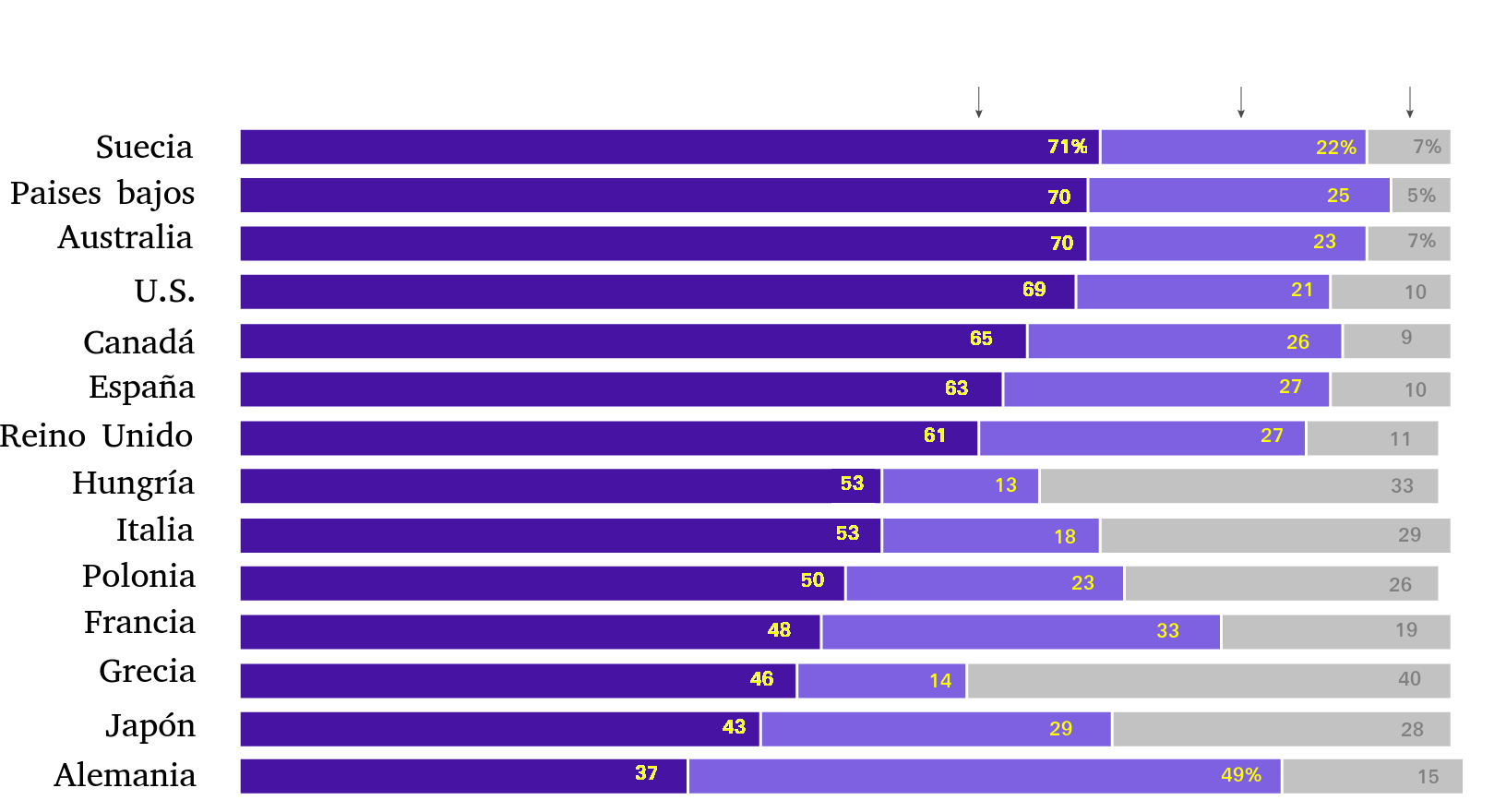

Sólo un 37% de los alemanes utilizan los medios sociales, según un nuevo estudio de Pew, una cifra sorprendente dado el hecho de que Alemania es la cuarta economía mundial por PIB, según el Foro Económico Mundial. Patrones similares se siguen también para Japón, Francia e Italia, clasificadas 3ª, 6ª y 8ª en la economía más grande por PIB.

Los usuarios de Ubuntu se identifican más con KDE Plasma que con GNOME y han hecho una petición a través de CHANGE.ORG para que el escritorio por defecto sea KDE, sobre todo cuando ya han usuado Unity, y ahora les "condenan", a usar GNOME (que si, que se puede cambiar, pero muchos no saben hacerlo).

Parece que algunas de las funcionalidades que tenían con Unity ya están incorporadas en la última versión de Plasma por defecto y Plasma te da un control más fino sobre la experiencia de usuario que puedes obtener en Ubuntu. Otros han señalado a través de demostración cuánto más cerca de Unity está KDE Plasma de lo que lo está GNOME Shell: