LinuxParty

Si por la razón que fuera, instalaste una VirtualBox en tu Linux, y en ella pusiste Windows XP, Vista, 7, 98, FreeBSD, otro Linux, etc, compruebas, haciendo "ipconfig" desde Windows, "ifconfig" desde Linux, que la IP que se le asigna a la máquina no corresponde a la IP de la Red de tu host (anfitrión), es decir la invitada "VirtualBox" puede tener una ip, 10.0.2.12, y tu una ip, 192.168.1.33, por ejemplo, ¿cómo haces para que tu invitado esté en la red de la máquina anfitrión? pues ahora mismo lo vas a aprender...

Básicamente necesitas instalar 3 paquetes: vtun, bridge-utils, (uml-utilities, encaso de Ubuntu/Debian), (tunctl, en caso CentOS/Fedora)

Lo vamos a explicar para Ubuntu/Debian, Fedora/CentOS, que utilizan apt-get y yum respectivamente.

En caso de Fedora/CentOS, recomendamos también instalar el repositorio de FreshRPMS, especialmente RPMFUSION.ORG. Ya que Livna.org, últimamente se encuentra caido.

(Debian/Ubuntu) apt-get install vtun bridge-utils uml-utilities

(Fedora/Centros) yum install vtun bridge-utils tunctl

Algunas distribuciones pueden requerir este paso previo.

(Debian/Ubuntu) sudo gpasswd -a user uml-net

Recuerden que hay que reemplazar user por el nombre del usuario que va a ejecutar la máquina virtual.

Generalmente, configurando eth0, eth1, que en las viejas versiones vendrá como Virtual Host Interface 1, y 2, respectivamente o cualquiera que sea tu ethernet, la eliges, y con esto ya funcionaría...

De no ser así, tienes que hacer lo siguiente:

Creamos las interfaces virtuales :

sudo tunctl -t tap0 -u user

Si al hacer esto nos sale, algo distinto de:

Set 'tap0' persistent and owned by uid 500

(Y no es el nuestro) Nos unimos al grupo en /etc/group

Creamos el bridge :

sudo brctl addbr br0

Cambiamos los permisos del archivo tun :

sudo chmod a+rwx /dev/net/tun

Fedora/CentOS

Para trabajar en Red, en Fedora/CentOS, hay que ir a /etc/sysconfig

Creas el fichero ifcfg-tap0, por ejemplo con esta cofiguraión

[root@localhost /]# cat /etc/sysconfig/network-scripts/ifcfg-tap0

# EJEMPLO CONFIGURACION

DEVICE=tap0

# HWADDR=00:16:6f:3c:9c:84

ONBOOT=yes

[root@localhost /]#

Y luego el archivo creado, lo copias en:

/etc/sysconfig/network-scripts/ifcfg-tap0

/etc/sysconfig/networking/profiles/default/ifcfg-tap0

/etc/sysconfig/networking/devices/ifcfg-tap0

Y levantas el servicio con

ifup tap0

Debian/Ubuntu

Finalmente entramos al archivo /etc/network/interfaces y lo modificamos para que quede algo asi :

auto lo

iface lo inet loopback

auto tap0

iface tap0 inet manual

up ifconfig $IFACE 0.0.0.0 up

down ifconfig $IFACE down

tunctl_user user

iface br0 inet static

address 192.168.1.10

network 192.168.1.0

netmask 255.255.255.0

broadcast 192.168.1.255

gateway 192.168.1.1

bridge_ports all tap0

En este caso el bridge br0 tendra como IP 192.168.1.10, Mascara /24 y Gateway 192.168.1.1

Todos los puertos seran reendireccionados a la interface tap0.

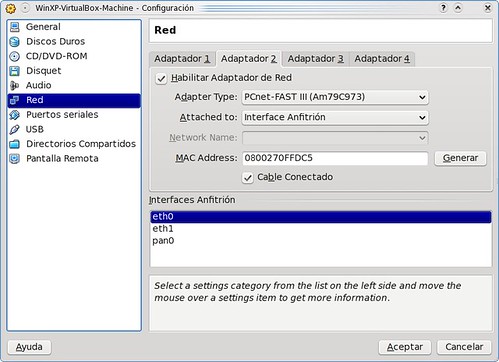

Finalmente, configuramos Virtualbox con la interface de Red tap0 como en la image.

Y ya tenemos nuestra maquina virtual como parte de la Red y lista para jugar ![]()

-

Seguridad

- China presenta un potente cortador de cables de aguas profundas que podría restablecer el orden mundial

- ¿Qué piensan los desarrolladores del kernel de Linux sobre Rust?

- Cómo crear puntos de restauración del sistema en Linux con Timeshift y por qué debería hacerlo

- El Sistema de Detección de Intrusos: Snort. ( Windows y Linux )

- Snort para Windows, detección de Intrusos y seguridad.

- Drones, vigilancia y reconocimiento facial: una startup llamada 'Sauron' presenta un sistema de seguridad para el hogar de estilo militar

- Conexión Segura NFS en Linux, Tunelizar NFS sobre SSH y Configuración de NFS sobre SSH para Mayor Seguridad

- ¿Olvidó su contraseña? Cinco razones por las que necesita un administrador de contraseñas

- Cómo limitar las conexiones SSH (puerto TCP 22) con ufw en Ubuntu Linux

- Utilizar ssh sin contraseña con ssh-keygen y ssh-copy-id

- Millones de teléfonos móviles podrían ser vulnerables a la vigilancia del gobierno chino

- Cómo limitar las conexiones SSH a la red local en Linux

- Los televisores inteligentes son como un «caballo de Troya digital» en los hogares

- Detección de Intrusiones con las herramientas: BASE y Snort.

- Configuración con Ejemplos de Snort para Windows, detección de intrusiones