LinuxParty

Key Logging es el proceso de almacenar las pulsaciones del teclado con/sin el conocimiento del usuario. Keylogging puede ser vía hardware, así como el software. Como claramente indica su nombre, un keylogger de hardware no depende de ningún software y el registro de pulsaciones de teclas se realiza a sí mismo a nivel de hardware. Mientras que un keylogger basado en software depende de un software especial para keylogging.

Hay una serie de aplicaciones de software keylogger para casi todas las plataformas ya sea Windows, Mac, Linux. Aquí estamos echaremos un vistazo a un un paquete de aplicaciones llamado Logkeys.

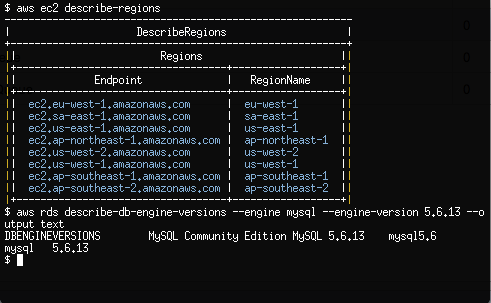

Amazon Web Services tiene una consola web muy funcional y fácil de usar llamada la AWS Management Console. Es genial para la realización de tareas complejas en la infraestructura de AWS, aunque como administrador de sistemas Linux, es posible que desee usar algo más la "consola".

A principios de septiembre de 2013, Amazon lanzó la versión 1.0 de awscli , una potente interfaz de línea de comandos que se puede utilizar para administrar los servicios de AWS.

Awscli de Amazon es una potente interfaz de línea de comandos que se puede utilizar para administrar los servicios de AWS.

En esta serie de dos partes, voy a dar algunos ejemplos de trabajo de cómo utilizar awscli pra la prestación de servicios de AWS.

Vamos a trabajar con los servicios que se incluyen en la AWS "Uso gratuito de Tier". Por favor, asegúrese de comprender plenamente los precios AWS antes de proceder.

Linux Mint 17 Qiana KDE RC ya está disponible para descargar y probar. Esta entrega está en la misma linea de sus hermanas Cinnamon y MATE en cuanto a novedades. La más importante es el cambio de versión del entorno de escritorio, que ahora incorpora KDE 4.13.

Linux Mint 17 Qiana KDE RC ya está disponible para descargar y probar. Esta entrega está en la misma linea de sus hermanas Cinnamon y MATE en cuanto a novedades. La más importante es el cambio de versión del entorno de escritorio, que ahora incorpora KDE 4.13.

En un intento por estimular la innovación, Tesla Motors dice que va a permitir que tpdp el mundo use su tecnología patentada para vehículos eléctricos - incluso sus mayores competidores. En una entrada de blog, el CEO de la compañía, Elon Musk dice que Tesla no iniciará demandas por patentes contra cualquier persona que utilice su tecnología "de buena fe". Él tomó esta decisión, en parte, porque el paisaje de vehículos eléctricos es tan limitado en este momento, que representan menos del uno por ciento de las ventas de los principales fabricantes de automóviles. Musk también cree que el actual sistema de patentes sirve a menudo para sofocar la innovación y reforzar las grandes corporaciones, en lugar de ayudar a los inventores individuales.

El Ingeniero y físico de la NASA Harold White, anunció hace unos años que estaba trabajando en una idea potencialmente revolucionaria, que podría permitir realizar viajes espaciales más rápido que la velocidad de la luz. Sí, como en "Star Trek".

Y ahora, alcanzar lugares donde nadie ha podido llegar antes, el diseñador Mark Rademaker - que está colaborando con White - ha creado un concepto de diseño para el CGI, Lo llaman el IXS Enterprise.

Red Hat ha presentado Red Hat Enterprise Linux 7, con nuevas características diseñadas para satisfacer tanto a los modernos centros de datos y los requerimientos de centros TI de próxima generación para la nube, Linux Containers y big data. La nueva versión incluye contenedores de Linux ( LXC ), que permiten a los usuarios de Linux crear fácilmente y gestionar los envases sistema o aplicaciones, la mejora de la integración de Active Directory MS / Gestión de Identidad (IdM), XFS como el sistema de archivos por defecto, la ampliación a 500 TB (sistema de archivos adicionales opciones como btrfs, ext {3,4} y otros que también están disponibles), una experiencia de instalación nuevo y mejorado, la administración de servidores Linux mediante OpenLMI, mejoras tanto NFS y GFS2, gestión de red optimizada, ancho de banda, el uso de la tecnología KVM Virtualización y más.

Red Hat ha presentado Red Hat Enterprise Linux 7, con nuevas características diseñadas para satisfacer tanto a los modernos centros de datos y los requerimientos de centros TI de próxima generación para la nube, Linux Containers y big data. La nueva versión incluye contenedores de Linux ( LXC ), que permiten a los usuarios de Linux crear fácilmente y gestionar los envases sistema o aplicaciones, la mejora de la integración de Active Directory MS / Gestión de Identidad (IdM), XFS como el sistema de archivos por defecto, la ampliación a 500 TB (sistema de archivos adicionales opciones como btrfs, ext {3,4} y otros que también están disponibles), una experiencia de instalación nuevo y mejorado, la administración de servidores Linux mediante OpenLMI, mejoras tanto NFS y GFS2, gestión de red optimizada, ancho de banda, el uso de la tecnología KVM Virtualización y más.

Esto es enorme. Un equipo ha gestionado con éxito un engaño a un grupo de investigadores que pensaban que se trataba de un niño de 13 años de edad, llamado "Eugene Goostman". Al hacerlo, se ha convertido en la primera computadora en el mundo que ha superado con éxito la prueba del Test de Turing.

Para superar la prueba que lleva el nombre del pionero de la computación Alan Turing, una computadora tiene que engañar al 30 por ciento de los jueces humanos en los chats de texto durante cinco minutos, una hazaña que hasta ahora nunca se había logrado.

Tema 01

01 Desarrollo para Móviles

02 Arquitectura de Android y Bloques Básicos

Un fallo de seguridad de Android, descubierto por el exingeniero de Google Szymon Sidor, permite a aplicaciones de malas intenciones hacer fotos y vídeos con tu móvil y subirlas sin tu permiso a servidores externos. Así que, si has visto a tu móvil con un comportamiento raro en los últimos días, haz caso de las recomendaciones que te mostramos.

Los Fallos de seguridad, son bastante inquietantes, ya que un usuario en el foro de Yahoo comentaba:

"El fallo de seguridad habla de un pixel, anda ya y eso es fallo de seguridad para android, una cagarruta de mosca en comparacion con apple y su IPHONE 5S, con el super fallo de seguridad que permite ahun estando el dispositivo bloqueado por huella dactilar se puedan pasar todas las fotos de la memoria interna a las redes sociales, anda wapo buscalo y veras lo que es un fallo de seguridad, para las porquerias de iphones que solo son basura."

El "Canon AEDE" fue un añadido de última hora al proyecto de Reforma de la Ley de Propiedad Intelectual. Como tal, los organismos que son frecuentemente consultados y emiten informes sobre los cambios en la legislación no pudieron dar su opinión a tiempo. Una de las afectadas fue la Comisión Nacional de Mercados y Competencia, el máximo organismo regulador en España, que acaba de emitir ahora su informe. Aunque vamos a comentarlo en detalle a continuación, ya os adelanto que no están para nada de acuerdo con esta medida.

-

Seguridad

- El firewall IPFire para Linux obtiene soporte para criptografía post-cuántica en túneles IPsec

- China presenta un potente cortador de cables de aguas profundas que podría restablecer el orden mundial

- ¿Qué piensan los desarrolladores del kernel de Linux sobre Rust?

- Cómo crear puntos de restauración del sistema en Linux con Timeshift y por qué debería hacerlo

- El Sistema de Detección de Intrusos: Snort. ( Windows y Linux )

- Snort para Windows, detección de Intrusos y seguridad.

- Drones, vigilancia y reconocimiento facial: una startup llamada 'Sauron' presenta un sistema de seguridad para el hogar de estilo militar

- Conexión Segura NFS en Linux, Tunelizar NFS sobre SSH y Configuración de NFS sobre SSH para Mayor Seguridad

- ¿Olvidó su contraseña? Cinco razones por las que necesita un administrador de contraseñas

- Cómo limitar las conexiones SSH (puerto TCP 22) con ufw en Ubuntu Linux

- Utilizar ssh sin contraseña con ssh-keygen y ssh-copy-id

- Millones de teléfonos móviles podrían ser vulnerables a la vigilancia del gobierno chino

- Cómo limitar las conexiones SSH a la red local en Linux

- Los televisores inteligentes son como un «caballo de Troya digital» en los hogares

- Detección de Intrusiones con las herramientas: BASE y Snort.