LinuxParty

Los investigadores de ciberseguridad han identificado un conjunto de 116 paquetes maliciosos en el repositorio Python Package Index (PyPI) que están diseñados para infectar sistemas Windows y Linux con una puerta trasera personalizada.

"En algunos casos, la carga útil final es una variante del infame W4SP Stealer, o un simple monitor de portapapeles para robar criptomonedas. o ambos ". Los investigadores de ESET Marc-Etienne M. Léveillé y Rene Holt dijeron en un informe publicado a principios de esta semana.

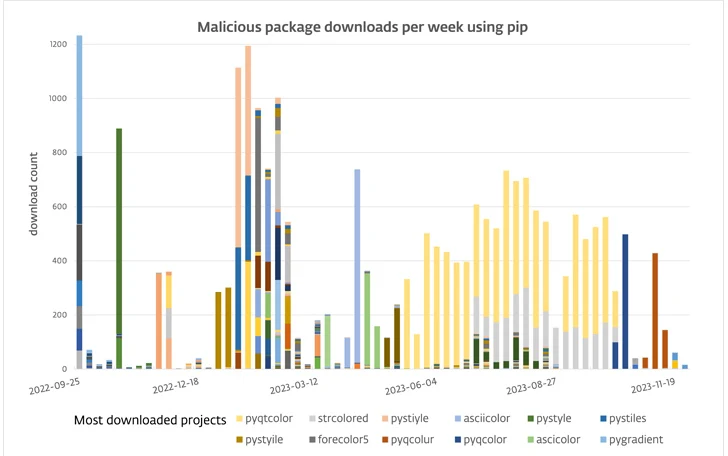

Se estima que los paquetes se han descargado más de 10.000 veces desde mayo de 2023.

Se ha observado que los actores de amenazas detrás de la actividad utilizan tres técnicas para agrupar código malicioso en paquetes de Python, concretamente a través de un script test.py, incrustando PowerShell en el archivo setup.py e incorporándolo en forma ofuscada en el archivo __init__.py

Independientemente del método utilizado, el objetivo final de la campaña es comprometer el host objetivo con malware, principalmente una puerta trasera capaz de ejecutar comandos remotos, filtrar datos y tomar capturas de pantalla. El módulo de puerta trasera está implementado en Python para Windows y en Go para Linux.

Alternativamente, las cadenas de ataques también culminan con la implementación de W4SP Stealer o un malware clipper diseñado para vigilar de cerca a una víctima'. ;s actividad del portapapeles e intercambiar la dirección de billetera original, si está presente, con una dirección controlada por el atacante.

El desarrollo es el último de una ola de paquetes de Python comprometidos que los atacantes han lanzado para envenenar el ecosistema de código abierto y distribuir una mezcla de malware para ataques a la cadena de suministro.

El desarrollo es el último de una ola de paquetes de Python comprometidos que los atacantes han lanzado para envenenar el ecosistema de código abierto y distribuir una mezcla de malware para ataques a la cadena de suministro.

También es la incorporación más reciente a un flujo constante de paquetes PyPI falsos que han actuado como un canal sigiloso para distribuir malware ladrón. En mayo de 2023, ESET reveló otro grupo de bibliotecas diseñadas para propagar Sordeal Stealer, que toma prestadas sus funciones de W4SP Stealer.

Luego, el mes pasado, se descubrió que paquetes maliciosos disfrazados de herramientas de ofuscación aparentemente inocuas implementaban un malware ladrón con nombre en código BlazeStealer.

"Los desarrolladores de Python deben examinar minuciosamente el código que descargan, especialmente comprobando estas técnicas, antes de instalarlo en sus sistemas", afirma. advirtieron los investigadores.

La divulgación también sigue al descubrimiento de paquetes npm que se encontraron dirigidos a una institución financiera anónima como parte de un "ejercicio avanzado de simulación de adversario". Los nombres de los módulos, que contenían un blob cifrado, se han retenido para proteger la identidad de la organización.

"Esta carga útil descifrada contiene un binario integrado que extrae inteligentemente las credenciales del usuario a un webhook de Microsoft Teams interno de la empresa objetivo en cuestión", afirma. La empresa de seguridad de la cadena de suministro de software Phylum reveló la semana pasada.

-

Programación

- Google dona Windowbuilder, CodePro Para Eclipse

- 12 plugins de Eclipse que todo desarrollador debe conocer!

- Eclipse Ajax Toolkit Framework y Ajax tools

- Visual Studio y Eclipse, comparados y contrastados.

- Crear servicios Web con PHP en Eclipse

- Programar y depurar en un IDE para PHP con Eclipse, plugins PDT, xdebug y Remote debug

- Saros, plugin de Eclipse para programación par a distancia o distribuida en pare

- Desarrollar una aplicación Facebook con Eclipse.

- Instalar Cobol en Eclipse para Linux (y también sirve para Windows)

- Cómo instalar Eclipse en Windows, Linux o Mac.

- ¿Puede TrapC solucionar problemas de seguridad de memoria en C y C++?

- Un EXE de 27 años se convirtió en Python en minutos. ¿Será la ingeniería inversa asistida por IA el próximo paso?

- Google informa que el tiempo de migración de código se reduce a la mitad con ayuda de IA

- ELIZA, el primer chatbot con inteligencia artificial del mundo, resucita después de 60 años

- Tutorial de C/C++, programar paso a paso, para Linux, Windows y Mac