LinuxParty

En nuestra mega guía para fortalecer y asegurar CentOS 7, en la sección "proteger el sistema internamente", una de las herramientas de seguridad útiles que enumeramos para la protección del sistema interno contra virus, rootkits, malware y detección de actividades no autorizadas es AIDE .

AIDE ( Advanced Intrusion Detection Environment ) es una herramienta de detección de intrusos de código abierto, pequeña pero potente, que utiliza reglas predefinidas para verificar la integridad de archivos y directorios en sistemas operativos tipo Unix como Linux. Es un binario estático independiente para configuraciones de monitoreo de cliente / servidor simplificadas.

Tiene muchas funciones: utiliza archivos de configuración de texto plano y una base de datos que lo hace fácil de usar; admite varios algoritmos de resumen de mensajes como, por ejemplo, md5, sha1, rmd160, tiger; admite atributos de archivo comunes; también admite potentes expresiones regulares para incluir o excluir selectivamente archivos y directorios a escanear.

También se puede compilar con un soporte excepcional para la compresión Gzip, Posix ACL, SELinux, XAttrs y los atributos del sistema de archivos extendido.

Aide funciona creando una base de datos (que es simplemente una instantánea de partes seleccionadas del sistema de archivos), a partir de las reglas de expresión regular definidas en los archivos de configuración. Una vez que esta base de datos se inicializa, puede verificar la integridad de los archivos del sistema. Esta guía mostrará cómo instalar y usar ayuda en Linux.

Cómo instalar AIDE en Linux

Aide está empaquetado en repositorios oficiales de distribuciones de Linux convencionales, para instalarlo ejecute el comando para su distribución utilizando un administrador de paquetes.

# apt install aide [On Debian/Ubuntu] # yum install aide [On RHEL/CentOS] # dnf install aide [On Fedora 22+] # zypper install aide [On openSUSE] # emerge aide [On Gentoo]

Después de instalarlo, el archivo de configuración principal es /etc/aide.conf . Para ver la versión instalada y los parámetros de tiempo de compilación, ejecute el siguiente comando en su terminal:

# aide -v

Salida de muestra

Aide 0.14 Compiled with the following options: WITH_MMAP WITH_POSIX_ACL WITH_SELINUX WITH_PRELINK WITH_XATTR WITH_LSTAT64 WITH_READDIR64 WITH_ZLIB WITH_GCRYPT WITH_AUDIT CONFIG_FILE = "/etc/aide.conf"

Puede abrir la configuración con su editor favorito.

# vi /etc/aide.conf

Tiene directivas que definen la ubicación de la base de datos, la ubicación del informe, las reglas predeterminadas, los directorios / archivos que se incluirán en la base de datos.

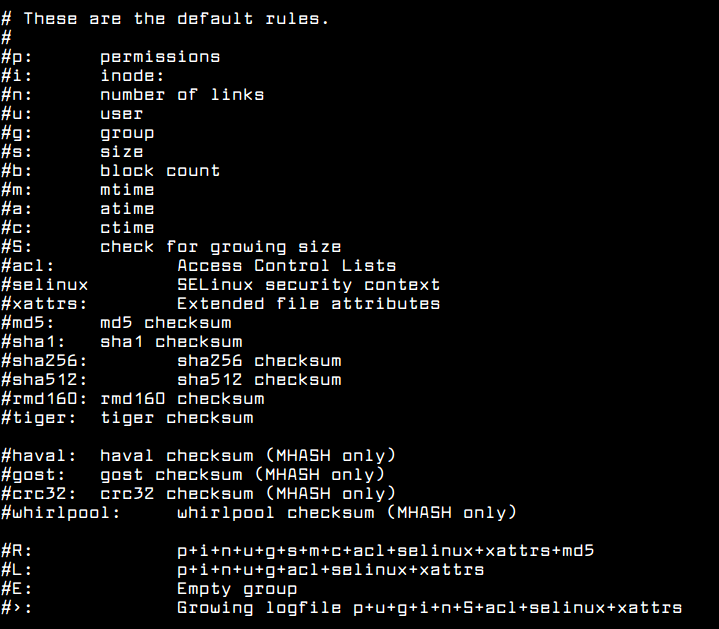

Comprender las reglas de ayuda predeterminadas

Reglas predeterminadas de AIDE

Usando las reglas predeterminadas anteriores, puede definir nuevas reglas personalizadas en el archivo aide.conf , por ejemplo.

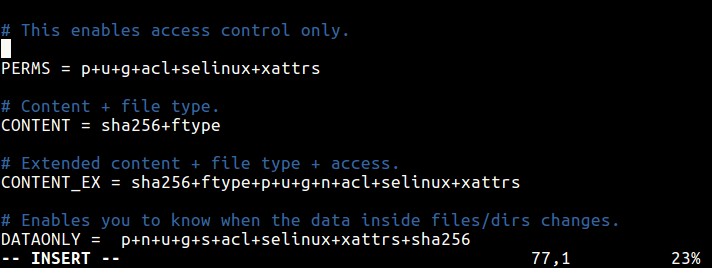

PERMS = p+u+g+acl+selinux+xattrs

La regla PERMS se usa solo para control de acceso, detectará cualquier cambio en el archivo o directorios en función de los permisos de archivo / directorio, usuario, grupo, permisos de control de acceso, contexto SELinux y atributos de archivo.

Esto solo verificará el contenido y el tipo de archivo.

CONTENT = sha256+ftype

Esta es una versión extendida de la regla anterior, verifica el contenido extendido, el tipo de archivo y el acceso.

CONTENT_EX = sha256+ftype+p+u+g+n+acl+selinux+xattrs

La siguiente regla de DATAONLY ayudará a detectar cualquier cambio en los datos dentro de todos los archivos / directorios.

DATAONLY = p+n+u+g+s+acl+selinux+xattrs+sha256

Configurar reglas de ayuda

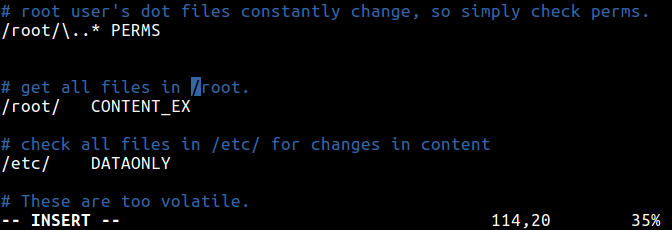

Definición de reglas para ver archivos y directorios

Una vez que haya definido las reglas, puede especificar el archivo y los directorios para ver. Teniendo en cuenta la regla PERMS anterior, esta definición verificará los permisos para todos los archivos en el directorio raíz.

/root/\..* PERMS

Esto verificará todos los archivos en el directorio / root en busca de cambios.

/root/ CONTENT_EX

Para ayudarlo a detectar cualquier cambio en los datos dentro de todos los archivos / directorio bajo / etc / , use esto.

/etc/ DATAONLY

Configurar reglas de ayuda para el sistema de archivos

Uso de AIDE para verificar la integridad de archivos y directorios en Linux

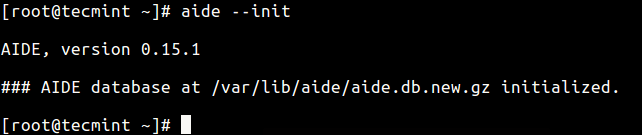

Comience por construir una base de datos con las comprobaciones que se realizarán con el indicador --init . Se espera que esto se haga antes de que su sistema esté conectado a una red.

El siguiente comando creará una base de datos que contiene todos los archivos que seleccionó en su archivo de configuración.

# aide --init

Inicializar base de datos de ayuda

Luego cambie el nombre de la base de datos a /var/lib/aide/aide.db.gz antes de continuar, utilizando este comando.

# mv /var/lib/aide/aide.db.new.gz /var/lib/aide/aide.db.gz

Se recomienda mover la base de datos a una ubicación segura, posiblemente en un medio de solo lectura o en otras máquinas, pero asegúrese de actualizar el archivo de configuración para leerlo desde allí.

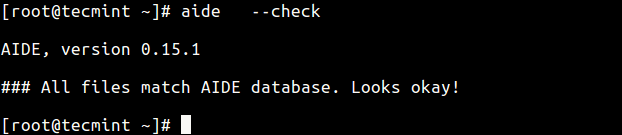

Después de crear la base de datos, ahora puede verificar la integridad de los archivos y directorios utilizando el indicador --check .

# aide --check

Leerá la instantánea en la base de datos y la comparará con los archivos / directorios encontrados en el disco del sistema. Si encuentra cambios en lugares que no puede esperar, genera un informe que luego puede revisar.

Ejecutar comprobación de integridad de archivo

Como no se han realizado cambios en el sistema de archivos, solo obtendrá un resultado similar al anterior. Ahora intente crear algunos archivos en el sistema de archivos, en áreas definidas en el archivo de configuración.

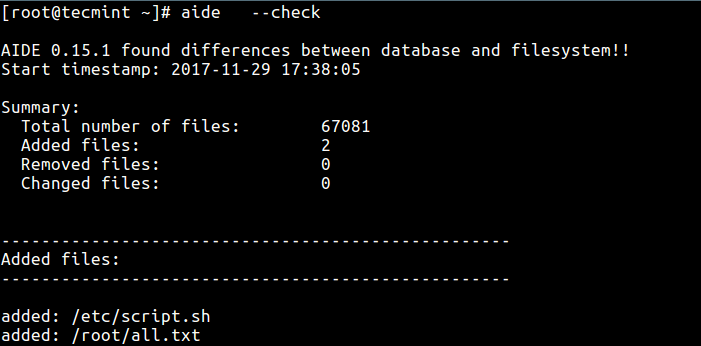

# vi /etc/script.sh # touch all.txt

Luego ejecute una verificación una vez más, que debe informar los archivos agregados anteriormente. El resultado de este comando depende de las partes del sistema de archivos que configuró para la verificación, puede ser un tiempo extra largo.

# aide --check

Verificar cambios en el sistema de archivos

Debe ejecutar verificaciones auxiliares con regularidad y, en caso de cambios en los archivos ya seleccionados o la adición de nuevas definiciones de archivo en el archivo de configuración, actualice siempre la base de datos con la opción --update :

# aide --update

Después de ejecutar una actualización de la base de datos, para usar la nueva base de datos para futuros escaneos, cámbiele el nombre a /var/lib/aide/aide.db.gz :

# mv /var/lib/aide/aide.db.new.gz /var/lib/aide/aide.db.gz

¡Eso es todo por ahora! Pero tome nota de estos puntos importantes:

- Una característica de la mayoría de los sistemas de detección de intrusos, incluido AIDE, es que no proporcionarán soluciones para la mayoría de los agujeros de bucle de seguridad en un sistema. Sin embargo, ayudan a facilitar el proceso de respuesta a la intrusión al ayudar a los administradores del sistema a examinar cualquier cambio en los archivos / directorios del sistema. Por lo tanto, siempre debe estar atento y seguir actualizando sus medidas de seguridad actuales.

- Se recomienda encarecidamente mantener la base de datos recién creada, el archivo de configuración y el binario AIDE en una ubicación segura, como un medio de solo lectura (posible si se instala desde la fuente).

- Para mayor seguridad, considere firmar la configuración y / o la base de datos.

Para obtener información y configuraciones adicionales, consulte su página de manual o visite la página de inicio de AIDE: https://aide.sourceforge.net/

-

Seguridad

- Utilizar ssh sin contraseña con ssh-keygen y ssh-copy-id

- Configuración paso a paso de una NAT con los iptables

- Snort para Windows, detección de Intrusos y seguridad.

- Detectar ROOTKITS en Linux

- 20 Ejemplos IPTables para nuevos Administradores de Sistemas

- IPTABLES para evitar ataques de Denegación de Servicio (DDoS)

- mod_security y mod_evasive en Linux para CentOS / RedHat

- Un Windows XP sin protección y conectado a Internet: el experimento que demuestra por qué no deberías hacerlo

- Contraseñas Aleatorias en Internet: Cómo Crear Claves Seguras Sin Complicarte

- DuckDuckGo ahora te permite ocultar imágenes generadas por IA en los resultados de búsqueda

- El analizador de protocolos de red de código abierto Wireshark 4.4.8 actualiza la compatibilidad de protocolos

- Configurar un Firewall básico en Linux con Iptables