LinuxParty

Los ciberdelincuentes han descubierto una forma de abusar de los servidores Memcached ampliamente utilizados para lanzar más de 51,000 ataques DDoS poderosos que su fuerza original, lo que podría resultar en la caída de los principales sitios web e infraestructura de Internet.

En los últimos días, los investigadores de seguridad de Cloudflare , Arbor Networks y la empresa de seguridad china Qihoo 360 notaron que los piratas informáticos ahora están abusando de "Memcached" para amplificar sus ataques DDoS por un factor sin precedentes de 51.200.

Ver también: Asegurar memcached del servidor, para evitar amplificar ataques DDoS

Memcached es un popular sistema de caché distribuido de código abierto y fácil de implementar que permite almacenar objetos en la memoria y ha sido diseñado para funcionar con una gran cantidad de conexiones abiertas. El servidor Memcached se ejecuta sobre el puerto TCP11 o UDP 11211.

La aplicación Memcached se ha diseñada para acelerar las aplicaciones web dinámicas al reducir el estrés en la base de datos que ayuda a los administradores a aumentar el rendimiento y escalar las aplicaciones web. Es ampliamente utilizado por miles de sitios web, incluidos Facebook, Flickr, Twitter, Reddit, YouTube y Github.

Apodado Memcrashed por Cloudflare, el ataque aparentemente abusa de los servidores Memcached sin protección que tienen UDP habilitado para entregar ataques DDoS 51.200 veces su fuerza original, convirtiéndolo en el método de amplificación más prominente jamás utilizado en la naturaleza hasta el momento.

¿Cómo funciona el ataque de amplificación DDoS Memcrashed?

Al igual que otros métodos de amplificación donde los hackers envían una pequeña solicitud desde una dirección IP falsificada para obtener una respuesta mucho más grande a cambio, el ataque de amplificación Memcrashed también funciona enviando una solicitud falsificada al servidor objetivo (servidor UDP vulnerable) en el puerto 11211 usando una IP falsificada dirección que coincida con la IP de la víctima.

Al igual que otros métodos de amplificación donde los hackers envían una pequeña solicitud desde una dirección IP falsificada para obtener una respuesta mucho más grande a cambio, el ataque de amplificación Memcrashed también funciona enviando una solicitud falsificada al servidor objetivo (servidor UDP vulnerable) en el puerto 11211 usando una IP falsificada dirección que coincida con la IP de la víctima.

Según los investigadores, solo unos pocos bytes de la solicitud enviada al servidor vulnerable pueden desencadenar la respuesta de decenas de miles de veces más grande.

"15 bytes de solicitud desencadenaron 134 KB de respuesta. Este es un factor de amplificación de 10.000 veces. En la práctica, hemos visto una solicitud de 15 bytes que da como resultado una respuesta de 750 KB (eso es una amplificación de 51.200x)", dice Cloudflare.

Según los investigadores, la mayoría de los servidores de Memcached que son objeto de abuso para la amplificación de ataques DDoS están alojados en OVH , Ocean Digital, Sakura y otros proveedores de alojamiento pequeños.

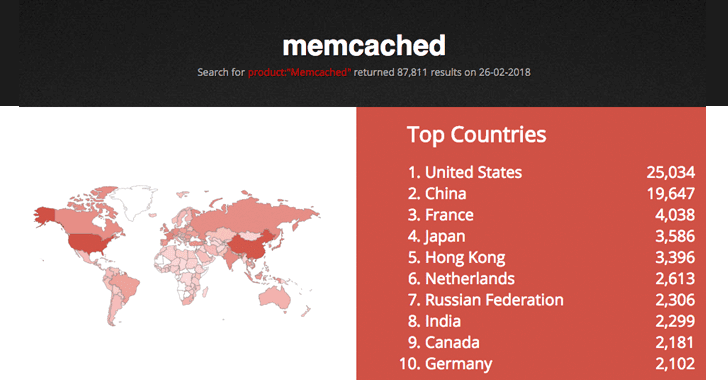

En total, los investigadores han visto solo 5.729 direcciones IP de origen únicas asociadas a servidores Memcached vulnerables, pero "esperan ver ataques mucho más grandes en el futuro, ya que Shodan informa de 88.000 servidores Memcached abiertos". Cloudflare dice.

"En el pico hemos visto 260Gbps de tráfico de memcached UDP entrante. Esto es masivo para un nuevo vector de amplificación. Pero los números no mienten. Es posible porque todos los paquetes reflejados son muy grandes", dice Cloudflare.

Arbor Networks notó que las consultas de cebado de Memcached utilizadas en estos ataques también podrían dirigirse al puerto TCP 11211 en servidores Memcached que se pueden abusar.

Pero TCP actualmente no se considera un vector de reflexión / amplificación de Memcached de alto riesgo porque las consultas TCP no se pueden falsificar de manera confiable.

Pero TCP actualmente no se considera un vector de reflexión / amplificación de Memcached de alto riesgo porque las consultas TCP no se pueden falsificar de manera confiable.

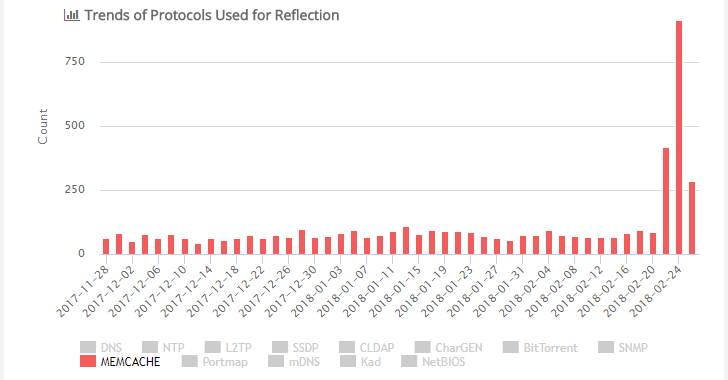

Los conocidos vectores de ataque de amplificación DDoS que informamos en el pasado incluyen servidores de resolución del sistema de nombres de dominio (DNS) poco seguros , que amplifican volúmenes aproximadamente 50 veces, y protocolo de tiempo de red (NTP), que aumenta el volumen de tráfico casi 58 veces.

Mitigación: ¿Cómo arreglar los servidores Memcached?

Una de las maneras más sencillas de evitar el abuso de los servidores de Memcached como reflectores es cortafuegos, bloqueo o UDP con límite de velocidad en el puerto de origen 11211.

Dado que Memcached escucha en INADDR_ANY y se ejecuta con el soporte UDP habilitado de manera predeterminada, se recomienda a los administradores deshabilitar el soporte UDP si no lo están usando.

El tamaño del ataque potencialmente creado por la reflexión de Memcached no puede ser fácilmente defendido por los proveedores de servicios de Internet (ISP), siempre que la suplantación de IP sea permisible en Internet.

-

Programación

- Google dona Windowbuilder, CodePro Para Eclipse

- 12 plugins de Eclipse que todo desarrollador debe conocer!

- Eclipse Ajax Toolkit Framework y Ajax tools

- Visual Studio y Eclipse, comparados y contrastados.

- Crear servicios Web con PHP en Eclipse

- Programar y depurar en un IDE para PHP con Eclipse, plugins PDT, xdebug y Remote debug

- Saros, plugin de Eclipse para programación par a distancia o distribuida en pare

- Desarrollar una aplicación Facebook con Eclipse.

- Instalar Cobol en Eclipse para Linux (y también sirve para Windows)

- Cómo instalar Eclipse en Windows, Linux o Mac.

- ¿Puede TrapC solucionar problemas de seguridad de memoria en C y C++?

- Un EXE de 27 años se convirtió en Python en minutos. ¿Será la ingeniería inversa asistida por IA el próximo paso?

- Google informa que el tiempo de migración de código se reduce a la mitad con ayuda de IA

- ELIZA, el primer chatbot con inteligencia artificial del mundo, resucita después de 60 años

- Tutorial de C/C++, programar paso a paso, para Linux, Windows y Mac