LinuxParty

Google Chrome ha anunciado planes para prohibir que los sitios web públicos accedan directamente a puntos finales ubicados dentro de redes privadas como parte de una importante reforma de seguridad próxima a prevenir intrusiones a través del navegador.

El cambio propuesto se implementará en dos fases que consisten en los lanzamientos de Chrome 98 y Chrome 101 programados para los próximos meses a través de una especificación W3C recientemente implementada llamada acceso a la red privada ( PNA ).

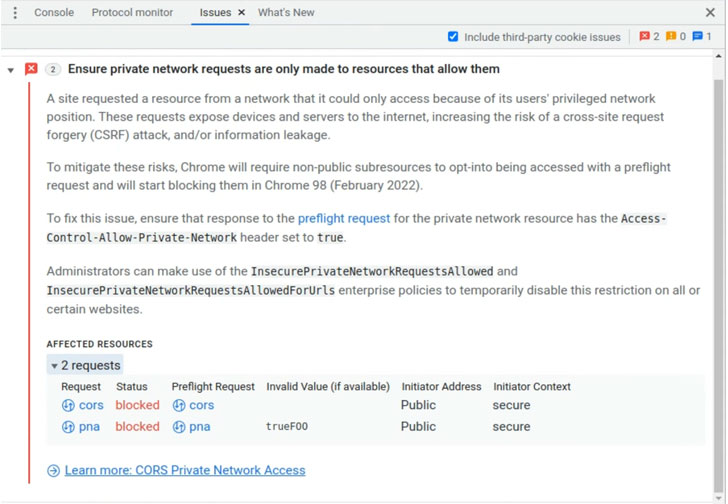

"Chrome comenzará a enviar una solicitud de verificación previa de CORS antes de cualquier solicitud de red privada para un subrecurso, que solicita un permiso explícito del servidor de destino", dijeron Titouan Rigoudy y Eiji Kitamura . "Esta solicitud de verificación previa llevará un nuevo encabezado, Access-Control-Request-Private-Network:true, y la respuesta debe llevar un encabezado correspondiente, Access-Control-Allow-Private-Network:true".

Lo que esto significa es que, a partir de la versión 101 de Chrome, cualquier sitio web accesible a través de Internet solicitará el permiso explícito del navegador antes de poder acceder a los recursos de la red interna. En otras palabras, la nueva especificación PNA agrega una disposición dentro del navegador a través de la cual los sitios web pueden solicitar servidores cerrados detrás de redes locales para obtener una conexión.

"La especificación también amplía el protocolo de intercambio de recursos de origen cruzado (CORS) para que los sitios web ahora tengan que solicitar explícitamente una subvención de servidores en redes privadas antes de poder enviar solicitudes arbitrarias", señaló Rigoudy en agosto de 2021, cuando Google anunció por primera vez planes para desaprobar el acceso a puntos finales de redes privadas desde sitios web no seguros.

El objetivo, dijeron los investigadores, es proteger a los usuarios de los ataques de falsificación de solicitudes entre sitios ( CSRF ) dirigidos a enrutadores y otros dispositivos en redes privadas, que permiten a los malos actores redirigir a los usuarios desprevenidos a dominios maliciosos.

No es solo Chrome. El navegador Edge basado en Chromium de Microsoft ha agregado un nuevo modo de navegación al canal Beta (Versión 98.0.1108.23) que tiene como objetivo brindar una capa adicional de seguridad para mitigar la futura explotación en estado salvaje de vulnerabilidades desconocidas de día cero.

"Esta característica es un gran paso adelante porque nos permite mitigar los días cero activos imprevistos (según las tendencias históricas)", dijo Microsoft . "Cuando está activada, esta función ofrece protección de pila aplicada por hardware, protección de código arbitrario (ACG) y protección de flujo de contenido (CFG) como mitigaciones de seguridad compatibles para aumentar la seguridad de los usuarios en la web".

-

Seguridad

- El firewall IPFire para Linux obtiene soporte para criptografía post-cuántica en túneles IPsec

- China presenta un potente cortador de cables de aguas profundas que podría restablecer el orden mundial

- ¿Qué piensan los desarrolladores del kernel de Linux sobre Rust?

- Cómo crear puntos de restauración del sistema en Linux con Timeshift y por qué debería hacerlo

- El Sistema de Detección de Intrusos: Snort. ( Windows y Linux )

- Snort para Windows, detección de Intrusos y seguridad.

- Drones, vigilancia y reconocimiento facial: una startup llamada 'Sauron' presenta un sistema de seguridad para el hogar de estilo militar

- Conexión Segura NFS en Linux, Tunelizar NFS sobre SSH y Configuración de NFS sobre SSH para Mayor Seguridad

- ¿Olvidó su contraseña? Cinco razones por las que necesita un administrador de contraseñas

- Cómo limitar las conexiones SSH (puerto TCP 22) con ufw en Ubuntu Linux

- Utilizar ssh sin contraseña con ssh-keygen y ssh-copy-id

- Millones de teléfonos móviles podrían ser vulnerables a la vigilancia del gobierno chino

- Cómo limitar las conexiones SSH a la red local en Linux

- Los televisores inteligentes son como un «caballo de Troya digital» en los hogares

- Detección de Intrusiones con las herramientas: BASE y Snort.