LinuxParty

Este artículo podría haberse quedado obsoleto.

Una versión actualizada de éste artículo, con pocos requerimientos podrá encontrarlo en éste post:

Visite: Crear una carpeta segura y encriptada en Linux al estilo RealCrypt (ya encfs)

Si lo que que busca es una Carpeta protegida para Apache, visite: Crear un directorio protegido para Apache.

eCryptfs es un componente POSIX de clase empresarial para la encriptación de archivos para Linux. Proporciona avanzada gestión de claves y políticas. eCryptfs almacena metadatos criptográficos en la cabecera de cada archivo escrito, de manera que los archivos cifrados se pueden copiar entre hosts, el archivo será desencriptable con la clave adecuada, y no hay necesidad de realizar un seguimiento de cualquier información adicional, aparte de lo que ya está en el archivo cifrado en sí. Piense en eCryptfs como una especie de "gnupgfs". ECryptfs es un sistema de ficheros nativo de Linux. El componente del módulo del kernel eCryptfs es parte del núcleo de Linux desde el 2.6.19.

LONDRES (Reuters) - El colectivo de hackers Anonymous se prepara para lanzar una oleada de ataques cibernéticos contra Estado Islámico tras los atentados en París la semana pasada, que dejaron 129 víctimas mortales, dijo en un vídeo publicado en internet.

Un hombre con la máscara de Guy Fawkes dijo que los miembros del Estado islámico, que se ha atribuido la autoría de los atentados de París, eran "alimañas" y Anonymous les perseguirá.

"Estos ataques no pueden quedar impunes", dijo en francés el hombre en el vídeo.

Las tasas de extinción han alcanzado niveles sin precedentes desde que los dinosaurios se extinguieran hace 66 millones de años. Ahora, un nuevo estudio llevado a cabo por un equipo de científicos del Instituto Woods para el Medio Ambiente de Stanford (EE.UU) y de la Universidad Autónoma de México (México) concluye sin lugar a dudas que nuestro planeta está comenzando una nueva etapa de extinción masiva que amenaza incluso la supervivencia de la propia humanidad. El estudio ha sido publicado en la revita Science Advances.

¿Sabías que el número Pi tiene su propia música? ¿Quién lo hubiese imaginado? y es más... alguien se ha preocupado por ello y ha extraído una magnífica melodía.

Todos hemos trabajado con este número en matemáticas, hemos resuelto cualquier problema con él, pero además de estas magníficas propiedades matemáticas de este número de los llamados irracionales, tiene propiedades relajantes...

Éste es su valor numérico:π ≅3,1415926535.

Un Web crawler es un programa que navega por Internet de una manera predeterminada, configurable y automática, realizando acciones programadas en el contenido crawler. Los motores de búsqueda como Google y Yahoo utilizan rastreadores como medio de proporcionar datos de búsqueda, es decir, estos rastreadores encuentran y almacenan lo que luego tu vas a buscar.

No se si habréis oído hablar del controvertido motor "EM Drive" sobre el que la NASA está investigando. Supuestamente produce empuje sin necesidad de combustible, lo que obviamente (de confirmarse tal afirmación) sería el sueño de cualquier amante de la exploración espacial. Básicamente un "EM Drive", al que algunos llaman el propulsor "imposible", consta de un magnetrón, dispositivo capaz de transforma energía eléctrica en energía electromagnética en forma de microondas. De algún modo inexplicable, estas microondas rebotan en el interior de un cono metálico truncado y golpean su lado corto provocando un empuje minúsculo aunque medible, que en cambio no provoca una reacción. ¿El problema? Esta afirmación viola unas cuantas leyes fundamentales de la física, entre ellas la del principio de conservación de la energía, razón por la que suponemos que Newton debe estar revolcándose en su tumba.

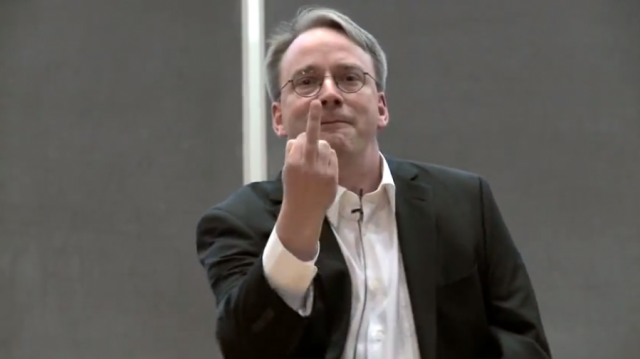

Tardó varios años en estar entre las 100 computadoras de Internet, Hoy en día, 100 nuevos equipos se unen cada segundo. Actualmente corre en lo más profundo de las almas de silicio de la mayoría de estas máquinas, es el trabajo de un asistente técnico de poder extraordinario, un hombre descrito como un genio y un matón, un líder espiritual y un dictador benevolente.

Tardó varios años en estar entre las 100 computadoras de Internet, Hoy en día, 100 nuevos equipos se unen cada segundo. Actualmente corre en lo más profundo de las almas de silicio de la mayoría de estas máquinas, es el trabajo de un asistente técnico de poder extraordinario, un hombre descrito como un genio y un matón, un líder espiritual y un dictador benevolente.

Los juegos con permadeath (si tu personaje muere, lo hace para siempre) no son una novedad, pero One Life va un paso más allá. Este juego de Steam Greenlight hace honor a su nombre y solo te permitirá jugar hasta que mueras. Después bloquea tu cuenta de Steam para que no puedas volver a jugar con él nunca más.

Por lo general asociamos .htaccess directamente a la seguridad, pero es posible realizar otras cosas con estos ficheros. Crear uno de estos archivos es muy simple, usando cualquier editor de texto plano y al salvarlo con el nombre ".htaccess" -claro está, sin las comillas-.

Antes de entrar en materia debemos asegurarnos de respaldar cualquier archivo .htaccess presente en el directorio que vamos utilizar para copiar el nuestro.

Con esto en mente, pasemos a revisar algunos ejemplos prácticos:

-

Seguridad

- El firewall IPFire para Linux obtiene soporte para criptografía post-cuántica en túneles IPsec

- China presenta un potente cortador de cables de aguas profundas que podría restablecer el orden mundial

- ¿Qué piensan los desarrolladores del kernel de Linux sobre Rust?

- Cómo crear puntos de restauración del sistema en Linux con Timeshift y por qué debería hacerlo

- El Sistema de Detección de Intrusos: Snort. ( Windows y Linux )

- Snort para Windows, detección de Intrusos y seguridad.

- Drones, vigilancia y reconocimiento facial: una startup llamada 'Sauron' presenta un sistema de seguridad para el hogar de estilo militar

- Conexión Segura NFS en Linux, Tunelizar NFS sobre SSH y Configuración de NFS sobre SSH para Mayor Seguridad

- ¿Olvidó su contraseña? Cinco razones por las que necesita un administrador de contraseñas

- Cómo limitar las conexiones SSH (puerto TCP 22) con ufw en Ubuntu Linux

- Utilizar ssh sin contraseña con ssh-keygen y ssh-copy-id

- Millones de teléfonos móviles podrían ser vulnerables a la vigilancia del gobierno chino

- Cómo limitar las conexiones SSH a la red local en Linux

- Los televisores inteligentes son como un «caballo de Troya digital» en los hogares

- Detección de Intrusiones con las herramientas: BASE y Snort.