LinuxParty

Kai Kloepfer es un estudiante de secundaria de 17 años de edad, de Colorado, que acaba de ganar el Smart Tech para el desafío de armas de fuego. Kloepfer ha diseñado y construido un arma inteligente que sólo se desbloqueará y abrirá fuego para los usuarios que abastecen las huellas dactilares adecuadas.

"El arma funciona mediante la creación de un ID de usuario y bloqueo de la huella digital de cada usuario que reconoce el uso de la pistola. La pistola sólo se desbloqueará con la huella digital única de aquellos que ya tienen permiso para acceder a la pistola...

Origami, el arte de doblar papeles para crear formas, es un concepto atractivo para la robótica, ya que puede transformar materiales bidimensionales en estructuras tridimensionales que son intrínsecamente flexibles, o, como se en diría robótica, "deformables." Lo que es más, las estructuras se pliegan y despliegan permitiendo todo tipo de funcionalidad interesantes que de otro modo sólo sería posible con los sistemas que son mucho más complejos.

El enfoque puede ser particularmente útil en el diseño de ruedas para robots, en la Conferencia Internacional IEEE de Robótica y Automatización (ICRA) dos grupos de investigación presentaron sistemas de ruedas de inspiración origami que permiten a los robots móviles ser más ágiles y más fuertes.

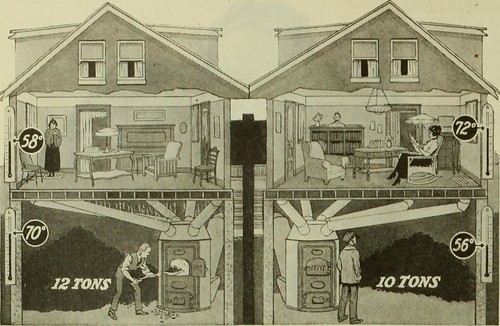

Siempre en búsqueda de nuevos recursos, nos encontramos con la "Internet Archive’s Book Images" en castellano algo como (Libro de Imágenes del Archivo de Internet) subidas a Flickr. La cuenta contiene más de 2 millones de imágenes de dominio público, es decir, las imágenes con derechos de autor que han transcurrido o fueron colocados deliberadamente en el dominio público, para empezar.

Todos hemos tenido colegas de los que hemos pensado “su madre es una sargento”. Bien, pues chicos a veces esto es verdad. Sharon Standifird es una exsoldado que sirvió en la Guerra del Golfo y que ahora siendo madre, y civil, ha creado una aplicación porque estaba harta que sus hijos no atendieran sus llamadas.

Si durante tu adolescencia existían los móviles, sabes que es habitual no contestar las llamadas de tus padres. Luego cuando llegabas a casa, decías que no la habías visto y era tu palabra contra la suya. El mundo de la tecnología avanza rápidamente, y sintiéndolo mucho por los chavales de hoy en día, parece que esta práctica tiene los días contados.

Aunque, oficialmente, Windows XP dejaba de recibir nuevas actualizaciones por parte de Microsoft el pasado mes de abril, lo cierto es que la comunidad de usuarios es tan potente que ya se han presentado varias soluciones para seguir dándole soporte. Aunque sea de manera no oficial y con riesgos. De hecho, ya tenemos disponible un Service Pack 4. Si, habéis leído bien. La comunidad se ha esforzado en crear un paquete de actualizaciones que incluye todos los parches que se han publicado desde el conocido Service Pack 1.

Aprenda a configurar y controlar las cuotas de disco en sus sistemas de ficheros Linux ® para evitar que los usuarios individuales el uso de más espacio de lo permitido y evitar que los sistemas de archivos enteros que se llene de forma inesperada. Usted puede utilizar el material en este artículo para estudiar para el examen LPI 101 para la certificación de administrador del sistema Linux, o simplemente para aprender acerca de las cuotas.

Hoy en día hay mucha gente que tiene en casa un ordenador conectado a Internet casi siempre encendido y al que se puede acceder desde cualquier lugar, normalmente por SSH en sistemas UNIX (aunque también hay servidores SSH para sistemas Windows, son menos frecuentes, porque las posibilidades que tenemos en la shell de Windows son muy limitadas) y por VNC o RDP en Windows. En muchos casos, es bastante normal que además de ese ordenador siempre encendido se tenga algún otro que sólo se enciende cuando se está en casa.

Pero hay veces que, estando lejos, nos puede interesar encender ese otro ordenador de forma remota porque necesitamos un fichero que tenemos en él o necesitamos hacer algo en él. Para esas situaciones, lo mejor es tener el Wake on LAN (WoL) preparado en esa máquina y las utilidades necesarias para activarlo en la máquina que no solemos apagar.

Todo el mundo dice que Linux es seguro de forma predeterminada y convino en cierta medida (el tema es discutible). Sin embargo, Linux tiene un modelo de seguridad incorporado por defecto. Pero también tiene la necesidad de ajustar y personalizarla según sus necesidades que te pueden ayudar a hacer que el sistema sea más seguro. Haciendo Linux más difícil de manejar, y ofrece más flexibilidad y opciones de configuración.

Asegurar un sistema en producción de las manos de hackers y crackers es una tarea difícil para un administrador del sistema. Este es nuestro primer artículo relacionado a "Cómo proteger el sistema Linux" o "endurecimiento de un Linux". En este post vamos a explicar 25 consejos y trucos útiles para proteger el sistema Linux. Espero, que los consejos y trucos le ayudarán a ampliar y a proteger sus datos personales.

En este texto, comprobamos que las variables $mivarPhp y mivarJS pueden intercambiarse entre PHP y JavaScript

Es importante y debes recordar, que JavaScript es "Case Sensitive", lo que quiere decir que distingue los nombres de las variables en mayúsculas y minúsculas, y por lo tanto, debes de escribir tus variables siempre con tu misma política de programación.

<!-- ============================================= --> <!-- Intercambio de una variable de PHP a JavaScript --> <!-- ============================================= --> <?php $mivarPhp = "Asignado en PHP";

echo $mivarPhp."\n<br>"; ?> <script type="text/javascript"> var mivarJS ="Asignado en JS";

alert (mivarJS);

mivarJS="<?php echo $mivarPhp ?>";

alert (mivarJS);

</script>

Puede copiar todos los ejemplos, uno debajo de otro, creando un único fichero llamado "prueba.php" y comprobar las salidas. Te lo recomiendo.

<!-- ============================================= --> <!-- Intercambio de una variable de JavaScript a PHP --> <!-- ============================================= --> <?php $mivarPhp=

'<script type="text/javascript">; var mivarJS="Asignado en JS"; document.writeln (mivarJS); </script>';

echo $mivarPhp."\n<br>"; echo '<br>Comprobar si es \\$mivarPhp igual que "Asigando en JS"<br>'; if ($mivarPhp == "Asigando en JS") echo "Es igual.<br>"; else echo "Es distinto.<br>"; ?> <!-- El principal problema de este punto, es que la variable no contendrá el valor propiamente dicho, sino el script que reproducirá un valor, y puede que sólo te interese para puntos muy concretos donde no tienes que comprobar valores -->

Dos jugadores que participaban en la Olimpiada -celebrado en la localidad noruega de Tromsoe- han fallecido durante la competición, aparentemente por causas naturales. El jueves, el último día de la competición, un jugador de las islas Seychelles fallecía en plena partida, lo que provocó el pánico entre los aficionados que llenaban las gradas.

-

Seguridad

- El firewall IPFire para Linux obtiene soporte para criptografía post-cuántica en túneles IPsec

- China presenta un potente cortador de cables de aguas profundas que podría restablecer el orden mundial

- ¿Qué piensan los desarrolladores del kernel de Linux sobre Rust?

- Cómo crear puntos de restauración del sistema en Linux con Timeshift y por qué debería hacerlo

- El Sistema de Detección de Intrusos: Snort. ( Windows y Linux )

- Snort para Windows, detección de Intrusos y seguridad.

- Drones, vigilancia y reconocimiento facial: una startup llamada 'Sauron' presenta un sistema de seguridad para el hogar de estilo militar

- Conexión Segura NFS en Linux, Tunelizar NFS sobre SSH y Configuración de NFS sobre SSH para Mayor Seguridad

- ¿Olvidó su contraseña? Cinco razones por las que necesita un administrador de contraseñas

- Cómo limitar las conexiones SSH (puerto TCP 22) con ufw en Ubuntu Linux

- Utilizar ssh sin contraseña con ssh-keygen y ssh-copy-id

- Millones de teléfonos móviles podrían ser vulnerables a la vigilancia del gobierno chino

- Cómo limitar las conexiones SSH a la red local en Linux

- Los televisores inteligentes son como un «caballo de Troya digital» en los hogares

- Detección de Intrusiones con las herramientas: BASE y Snort.