LinuxParty

El problema del doxing de Telegram va mucho más allá de Myanmar. WIRED habló con activistas y expertos en el Medio Oriente, el Sudeste Asiático y Europa del Este, quienes dijeron que la plataforma ha ignorado sus advertencias sobre una epidemia de doxing por motivos políticos, lo que permite que prolifere contenido peligroso, lo que lleva a la intimidación, la violencia y las muertes. Telegram, que ahora cuenta con más de 700 millones de usuarios activos en todo el mundo, tiene una filosofía declarada públicamente de que las comunicaciones privadas deben estar fuera del alcance de los gobiernos.

Eso lo ha hecho popular entre las personas que viven bajo regímenes autoritarios en todo el mundo . Pero la estructura del servicio, parte de la aplicación de mensajería encriptada, en parte una plataforma de redes sociales, y su falta casi total de moderación activa la ha convertido en «la herramienta perfecta» para el tipo de campañas de doxing que ocurren en Myanmar, según la activista de derechos digitales Victoire Rio. Esta estructura facilita que los usuarios realicen ataques de crowdsourcing, publicando un objetivo para doxing y alentando a sus seguidores a buscar o compartir información privada, que luego pueden difundir más ampliamente. La información errónea o el contenido doxing pueden pasar sin problemas de cuentas individuales anónimas a canales con miles de usuarios.

Un artículo Motherboard: Durante los últimos cinco años, las empresas de automóviles sin conductor han estado probando sus vehículos en la vía pública. Estos vehículos recorren constantemente los vecindarios mientras están cargados con una variedad de sensores, incluidas cámaras de video que capturan todo lo que sucede a su alrededor para operar de manera segura y analizar los casos en los que no lo hacen. Si bien las propias empresas, como Waymo de Alphabet y Cruise de General Motors, promocionan los posibles beneficios de transporte que sus servicios podrían ofrecer algún día, no publicitan otro caso de uso, uno que es mucho menos hipotético: las cámaras de vigilancia móviles para los departamentos de policía.

Un lector anónimo comparte los resultados de una nueva encuesta (PDF) de CNN, y agrega: "Facebook debería ser tratado como cigarrillos". Del informe: Aproximadamente las tres cuartas partes de los adultos creen que Facebook está empeorando la sociedad estadounidense , según una nueva encuesta de CNN (PDF) realizada por SSRS [...]. Los estadounidenses dicen, del 76% al 11%, que Facebook empeora la sociedad, no mejora, según la encuesta. Otro 13% dice que no tiene ningún efecto de ninguna manera. Esa valoración ampliamente negativa se mantiene a través de las líneas de género, edad y raza. Incluso los usuarios frecuentes de Facebook, aquellos que informan que usan el sitio al menos varias veces a la semana, dicen que entre el 70% y el 14% de la red social perjudica, en lugar de ayudar, a la sociedad estadounidense. Aunque la mayoría de los partidos dicen que Facebook está haciendo más daño que bien, ese sentimiento aumenta entre los republicanos (82%).

Deberías borrar la app de Facebook de tu móvil. Y cada vez espía de forma más sofisticada, como han demostrado un grupo de investigadores informáticos. Además, las últimas noticias no son muy halagüeñas, sobre todo si usas un iPhone. Facebook ha sido sorprendido cosechando "secretamente" datos sensibles sin que nadie se dé cuenta, ya lo habíamos comentado en éste artículo de septiembre de 2019.

Un paso más allá con el acelerómetro

Ahora, investigadores de seguridad han advertido que Facebook va más allá, utilizando el acelerómetro de tu iPhone para rastrear un flujo constante de tus movimientos, que puede ser fácilmente utilizado para monitorear tus actividades o comportamientos en momentos del día, en lugares particulares, o cuando interactúas con sus aplicaciones y servicios.

Es la conclusión que una vez más puede derivarse del último escándalo de privacidad que afecta a Facebook —y ya son unos cuantos— y que revela que la empresa es capaz de recolectar nuestra ubicación aun cuando desactivemos la señal GPS.

Facebook no da opción a desactivar ese seguimiento, y lo aprovecha -como otras- para seguir mandando publicidad en función de esa ubicación.

Da igual que desactives el GPS

Los responsables de Facebook enviaron una carta a dos senadores estadounidenses que le habían exigido que explicara cómo funcionan este tipo de procesos.

Jane Manchun Wong Descubridora de que funciones de Facebook, Instagram y otras apps que están por llegar realizan captación de datos, aunque en esta ocasión no es exactamente una funcionalidad, sino un comportamiento algo sospechoso. Jane ha descubierto que, supuestamente, la app de Facebook para Android escanea periódicamente el móvil en busca de librerías.

Básicamente, la aplicación de Facebook para Android escanea de fondo los móviles periódicamente en busca de librerías del sistema. Si Facebook no tiene dicha librería en su haber, la sube a sus servidores.

El Tribunal de Derechos Humanos de Estrasburgo ha ratificado hoy que las empresas puedan revisar el contenido de las comunicaciones de sus trabajadores durante el horario laboral, es decir, leer no solo en sus correos electrónicos, sino en aplicaciones como WhatsApp, Telegram o Facebook Mesenger. Se trata de un fallo crucial para determinar los límites de la privacidad en el lugar del trabajo, ya que proviene de la máxima instancia judicial europea a la hora de dirimir litigios sobre libertades civiles, cuya jurisprudencia es seguida por los tribunales nacionales.

Introducción

Muchos periodistas veteranos, pero no solo ellos, seguramente notaron que repentinamente nos vemos otra vez bombardeados desde todas partes del mundo con menciones del Watergate. Libros como 1984 de George Orwell están exhibidos en las librerías y un aire de peligro para la libertad de expresión y libertad de prensa se expande lentamente como una nube negra sobre el hemisferio occidental, elevando antiguos temores. Cuando un presidente estadounidense al mando acusa a un ex presidente de vigilancia; cuando evita que los medios de comunicación centrales de los Estados Unidos tengan acceso –que hasta ahora siempre se había otorgado, y dado por hecho—a las conferencias de prensa que él realiza; y cuando incesantemente golpea y acusa a los medios de ser el enemigo número uno del país, no resulta sorprendente que surjan recuerdos del presidente Nixon con cada tweet autocompasivo sobre SNL, y que incluso los senadores republicanos como John McCain expresen temor por el futuro de la democracia.

Y McCain no está solo. Muchos periodistas con los que he hablado recientemente expresaron su preocupación por lo que le espera a la libertad de prensa. En un momento en que es posible expresar la siguiente afirmación: “Donald Trump controla la NSA”, y no ser considerado un mentiroso, todo puede ocurrir. Agreguémosle a esto el hecho de que las noticias recientes sobre la CIA nos han enseñado que casi todos los sistemas de encriptación pueden estar en peligro si alguien tiene la perseverancia de descifrarlos, y entonces estaremos en camino a imaginar un mundo totalmente distópico, donde ni siquiera puedes ponerte demasiado cómodo en tu sofá, frente a tu propio TV inteligente.

La buena noticia es que sin embargo es posible hacer que sea difícil para otra persona tratar de interceptar tus correos electrónicos, los mensajes de texto que envías o tus llamadas telefónicas. Puedes tomar medidas para hacerles la vida más difícil a aquellos que quieren develar tus fuentes y la información que te revelan. Por supuesto, el grado de esfuerzo que estás dispuesto a hacer para proteger tu privacidad, el anonimato de tus fuentes y la seguridad de tus datos, debe ser proporcional a la probabilidad de una amenaza real, sea por un hacker o un espía.

“Las promesas tradicionales –no voy a revelar la identidad de mi fuente ni entregar mis anotaciones—son un poco vacías si no tomas medidas para proteger tu información digitalmente”, dice Barton Gellman del Washington Post, cuya fuente, el ex empleado de la NSA, Edward Snowden, ayudó a descubrir el alcance de las operaciones de la NSA y la GCHQ británica, para su entrevistadora Tony Loci. La misma Loci, quien cubrió el sistema judicial estadounidense para AP, el Washington Post y USA Today, y fue acusada de desacato a la corte por negarse a identificar las fuentes, probablemente respaldaría esa afirmación.

Entonces, ¿qué es lo que se debe hacer para garantizar que las fuentes e información de un periodista estén seguras? A groso modo, los consejos podrían agruparse en las siguientes categorías:

- Proteger las aplicaciones y funciones en el dispositivo. Esto se conoce como reducir la “superficie de ataque”, es decir, limitar al máximo las aplicaciones instaladas, usar solo aquellas que sean de fuentes reconocidas, seleccionar aplicaciones que requieran derechos mínimos, mantener el sistema completamente actualizado y con los parches correspondientes, y tener varios controles de seguridad en el dispositivo (según los informes técnicos recientes de mejores prácticas).

- Aislar tus dispositivos y/o su entorno. Por ejemplo, la aislación física de una computadora para revisar archivos, o el uso de dispositivos móviles prepagos.

- Actuar con cautela, tanto en el mundo digital como en el real. Esto tiene mucho que ver con el sentido común y un poco menos con el software. Por ejemplo, nunca escribas el nombre de tu fuente; ciertamente no lo hagas en una aplicación ni en cualquier documento almacenado en tu computadora; y tampoco en nada que esté guardado en la nube.

2. La comunicación con la fuente y el resguardo de los datos confidenciales

Empecemos por enumerar lo que puedes hacer cuando se trata de comunicarte con una fuente y almacenar la información confidencial que obtuviste de ella:

- Cuidado con los nombres importantes: Presume que los sistemas de encriptación de las grandes compañías y posiblemente los sistemas operativos más importantes (software patentado) tienen puertas traseras a las que los servicios secretos en sus países de origen (al menos en los Estados Unidos y el Reino Unido) pueden acceder. Bruce Schneier, experto en seguridad, lo explica aquí.

- Siempre codificar todo: Los expertos en seguridad utilizan matemática simple para transmitir su mensaje: a medida que aumentas el costo de decodificar tus archivos (digamos, para las agencias de inteligencia como la NSA), automáticamente aumentas el grado de esfuerzo que requiere seguirte. Si no eres Chelsea Manning, Julian Assange o Edward Snowden y si no estuviste involucrado en una vigilancia activa cerca de los departamentos de la Trump Tower, tal vez se ahorren el esfuerzo incluso si tus comunicaciones codificadas fueron almacenadas. Y si alguien decide seguirte el rastro a pesar de tus esfuerzos, les causará un mayor dolor de cabeza si utilizas codificación fuerte como AES (Advanced Encryption Standard) y herramientas como PGP u OpenVPN, que son los métodos de encriptación más potente disponibles ampliamente (las VPN son utilizadas por el mismo gobierno de los Estados Unidos). Pero si quieres una seguridad a prueba de balas, necesitarás más que el método de codificación AES. PD: si deseas descubrir el año en que tu información llegó a las manos de la NSA, mira aquí.

- Realizar una codificación del disco entero: Esto se hace por si alguien pone sus manos en tu computadora o teléfono. La codificación del disco entero se puede realizar utilizando FileVault, VeraCrypt, o BitLocker. Poner a “Dormir” una computadora (en lugar de apagarla o ponerla en modo hibernación) puede permitir que un atacante traspase esta defensa. Aquí, Mika Lee te da una guía completa para codificar tu laptop.

- No hablar con las fuentes por teléfono: Todas las compañías telefónicas almacenan datos relacionados al número de la persona que llama y de la que recibe la llamada, así como la ubicación de los dispositivos y el horario en que se hicieron las llamadas. En los Estados Unidos y varios otros países, tienen la obligación legal de revelar información sobre las llamadas registradas en su posesión. ¿Qué se puede hacer? Deberías usar un servicio de llamadas seguro, tal como el que posee la aplicación Signal, que fue testeado reiteradamente por seguridad. Aunque esto pueda significar que tanto la fuente como el editor tengan que descargar la aplicación, el proceso toma solo unos minutos. Esta es una guía sobre cómo usarlo. Solo por diversión, revisa cuántos de tus amigos no periodistas están allí también. Cualquiera sea la manera en que elijas comunicarte con tu fuente, no lleves tu teléfono móvil a reuniones confidenciales. Adquiere un dispositivo descartable y encuentra una manera de transmitirle su número a tu fuente con anticipación. La fuente también debe tener un dispositivo seguro descartable. Las autoridades pueden rastrear tus movimientos a través de las señales de red de celulares y es aconsejable que hagas que sea más difícil para ellos localizarte retroactivamente en el mismo café donde estuvo tu fuente. Si no sigues esta regla, lo único que deberán hacer las autoridades locales es pedir (cortés y legalmente) el video filmado por la cámara de seguridad de la cafetería en el momento de tu reunión.

- Priorizar los mensajeros seguros: Tus llamadas (por celular y líneas hogareñas) pueden ser monitoreadas por agencias del orden público y cada mensaje de texto es como una postal; todo el texto es completamente visible para quienes puedan interceptarlo. Por eso, utiliza mensajeros que permitan una llamada segura de principio a fin: Signal, que ya fue mencionado anteriormente, y Telegram son considerados los más seguros (aunque Telegram así como las aplicaciones web de WhatsApp fueron violentadas una vez y luego reparadas). Según algunos expertos, también puedes considerar el uso de SMSSecure, Threema e incluso WhatsApp. El Protocolo Signal ha sido implementado en WhatsApp, Facebook Messenger, y Google Allo, para encriptar las conversaciones que se realizan a través de ellos. Sin embargo, a diferencia de Signal y WhatsApp, Google Allo y Facebook Messenger no codifican por defecto, ni notifican a los usuarios que las conversaciones no están encriptadas, pero sí ofrecen codificación de punto a punto de forma opcional. También debes tener en cuenta que tanto Facebook Messenger como WhatsApp son propiedad de Facebook. Adim y Pidgin son los clientes de mensajería instantánea más populares de Mac y Windows que soportan el protocolo de encriptación OTR (Off The Record) y Tor, el navegador web mejor codificado, el cual veremos en detalle más adelante. (Fíjate cómo habilitar Tor en Adium aquí y en Pidgin aquí). Naturalmente, también podrías usar el mensajero Tor, que probablemente sea el más seguro de todos. Dos avisos finales sobre los mensajes de texto: un experto en seguridad informática con quien hablé de esto dice que debes tener una hipótesis de trabajo que implica que el texto está encriptado, pero el hecho de que estos dos individuos específicos estén hablando, en este momento presente, podría no pasar desapercibido. El segundo aviso es que también debes acordarte de eliminar los mensajes de tu teléfono (aunque esto podría no ser suficiente para pasar una revisión forense), en caso de que tu dispositivo caiga en manos equivocadas, para evitar exponerlos.

- No utilizar chats empresariales: Evita utilizar Slack, Campfire, Skype y Google Hangouts para conversaciones privadas. Son fáciles de violentar y están expuestos a solicitudes de divulgación para uso en las cortes de justicia, para resolver problemas en el entorno laboral. Por lo tanto, es mejor evitarlos, no solo cuando se trata de conversaciones con las fuentes, sino también las que mantengas entre colegas, editores, etc., cuando necesites pasar información que recibiste de tu fuente, cuya identidad debe ser resguardada. Muchos servicios de VoIP populares como Jitsi tienen funciones de chat incorporado, y varios de ellos están diseñados para ofrecer la mayoría de las características de Skype, lo cual los convierte en excelentes reemplazos.

- En casos extremos, considera usar un Blackphone. Este teléfono, que se esfuerza por brindar una protección perfecta para navegar por la web, hacer llamadas, enviar mensajes de texto y correo electrónico, es probablemente el mejor sustituto de un teléfono común si estás a punto de derrocar a tu gobierno o te estás preparando para publicar archivos militares secretos. Un chaleco anti balas también podría serte útil. Por otra parte, intenta lograrlo sin un teléfono celular, o elige un bolso con bloqueo de señal RFID. Siempre existe la opción de que hasta el Blackphone pueda ser rastreado utilizando su IMEI (la identidad del teléfono móvil).

- Protege los datos en tu computadora: es muy sencillo decodificar contraseñas normales, pero puede llevar años decodificar frases codificadas, es decir, combinaciones aleatorias de palabras. Te recomendamos que pruebes con herramientas de gestión de contraseñas seguras como: LastPass, 1Password y KeePassX. Solo tendrás que recordar una contraseña, en lugar de muchas. Y aun así, cuando manejes servicios importantes como tu correo electrónico, no dependas de los administradores de contraseñas; asegúrate de recordarla. En una entrevista con Alastair Reid en journalism.co.uk, Arjen Kamphuis, un experto en seguridad de la información recomendó que para los discos duros encriptados, los correos electrónicos seguros y desbloquear laptops, uno debe elegir una contraseña de más de 20 caracteres. Por supuesto, cuando más larga sea la contraseña, más difícil será violentarla, pero también más difícil de recordar. Por eso él recomienda el uso de una frase. “Puede ser cualquier cosa, como una frase de tu poesía favorita”, dice Kamphuis. “Quizá una frase de algo que escribiste cuando tenías nueve años y que nadie más sabrá”. Reid informa este cálculo provocador, utilizando la calculadora de fortaleza de contraseña de la Gibson Research Corporation: una contraseña como “F53r2GZlYT97uWB0DDQGZn3j2e” de un generador cualquiera de contraseñas, parece muy fuerte, y ciertamente lo es, ya que toma 1,29 cientos de billones de trillones de siglos agotar todas las combinaciones, incluso cuando el programa hace cien billones de cálculos por segundo.

- Capturas de pantalla de GRC.com que muestran la diferencia de fortaleza entre una contraseña y una frase de contraseña

La frase: “me paseaba solitario como una nube”, dice, es mucho más fácil de recordar y también mucho más segura, ya que le toma al mismo programa 1.24 cientos de trillones de siglos agotar todas las posibilidades. Bien, entonces usaremos las frases de contraseña. - La doble autenticación también es una buena idea. En una autenticación normal de dos niveles, ingresas con tu contraseña y recibes un segundo código, a menudo a través de mensajes de texto en tu teléfono inteligente. Puedes usar Yubikey, así como identificadores en hardware para proteger aún más los archivos confidenciales en tu computadora. Para más información, lee las 7 reglas de oro para la seguridad de contraseñas.

- Asignar una computadora para inspeccionar archivos o adjuntos sospechosos: La manera más fácil de distribuir software malicioso y espía es a través de la instalación mediante USB o por adjuntos y enlaces en correos electrónicos. Por eso se recomienda que utilices una computadora con espacio de aire (o air-gapped) para examinar estas amenazas en un entorno de cuarentena. Con esta computadora, puedes usar un USB libremente y descargar archivos de internet, pero no los transfieras a tu computadora habitual ni vuelvas a utilizar ese USB.

- Cómo comprar tu propia computadora protegida: el experto en seguridad, Arjen Kamphuis recomienda adquirir un ThinkPad X60 o X61 de IBM anterior a 2009. Estas son las únicas laptops suficientemente modernas con sistemas de software actuales que permiten reemplazar los programas de nivel bajo. Otro punto a tener en cuenta es que no debes adquirir tu computadora en línea, ya que puede ser interceptada durante el envío. Kamphuis recomienda que la compres de una tienda de segunda mano y en efectivo. También señala que debes eliminar toda la conectividad: quita todas funciones de Ethernet, módem, Wi-Fi o Bluetooth. Personalmente, sé que los expertos en seguridad no confiarían en una computadora como esa.

- Concientiza a tus fuentes: Es posible que para cuando te llegue la información original y valiosa, ya sea demasiado tarde. Quizás tu fuente cometió todos los errores posibles, dejando un rastro de evidencia. Pero más allá de la necesidad de proteger la información una vez que está en tus manos, deberías esforzarte por enseñarles a tus fuentes cómo ocultar esos datos: almacénalos en un lugar protegido y comunícate de forma segura a través de dispositivos seguros. La mayoría de las personas no tienen idea de cómo manejar información confidencial, y en general, lo que enfrentan cuando se ponen en contacto contigo.

- Utiliza un sistema dedicado seguro para recibir documentos: Reemplaza Dropbox o Google Drive y usa algo menos popular pero más seguro. Por ejemplo, SecureDrop es un sistema designado que te permite recibir archivos de fuentes anónimas y escanearlos y revisarlos de forma segura. Edward Snowden describió a Dropbox como “hostil para la privacidad”, y recomendó Spideroak en su lugar. OnionShare es otro servicio gratuito que permite transferir archivos fácilmente y en forma anónima.

- No hacer anotaciones – ni en una laptop, ni en calendarios, ni en listas de contactos en tu teléfono celular, ni en la computadora ni en la nube—no guardes registros del nombre de tu fuente, sus iniciales, número de teléfono, correo electrónico o nombre de usuario en los programas de mensajería. Simplemente no lo hagas.

- Registro visual: En tu camino hacia una reunión confidencial, evita usar el transporte público y guía a tu fuente para que haga lo mismo. También deberías evitar lugares de reunión como centros comerciales modernos, donde las cámaras de video están por todas partes.

- Evadir las redes sociales: Algunas personas prefieren optar por un anonimato radical. Si por alguna razón necesitas desaparecer de la faz de la Tierra sin dejar un perfil totalmente completo en cada red social, debes eliminar tus cuentas en su totalidad. Es diferente a “desactivarlas”, un estado en el cual toda tu información está almacenada y puede ser reactivada.

- Hazte amigo de los hackers: Esto te ayudará a evitar grandes errores, ahorrarte tiempo y dolores de cabeza, y te mantendrá actualizado respecto a la carrera armamentista tecnológica.

- Método de pago: Paga todo en efectivo, considera usar Bitcoins –cómpralos en forma anónima (utiliza esta guía de Business Insider para ese fin)—y, si tienes a alguien que está dispuesto a aceptarlos en el otro extremo de la transacción, utiliza Darkcoin. Una tarjeta de crédito prepaga de una tienda en línea también es una buena opción.

- Anota sabiamente: Si escribiste información en un trozo de papel, lo que se llamaba una nota en el mundo precámbrico, destrúyelo. Y no te olvides siquiera de ese papel arrugado en el fondo de tu bolsillo. Sí, el que está junto al chicle.

Este servicio es totalmente opcional –Firefox no comparte tu ubicación sin tu permiso y lo hace para darte la máxima privacidad–. Y, como todos los elementos de Firefox, se han creado usando estándares abiertos para facilitar la adopción por desarrolladores web.

Firefox nunca comparte tu ubicación sin tu permiso. Cuando visitas una página que solicita tu ubicación, se te preguntará antes de compartir información con el sitio solicitante o el proveedor externo de servicio.

Por defecto, Firefox usa Google Location Services para determinar tu ubicación enviando:

- La dirección IP de tu ordenador.

- Información sobre los puntos de acceso inalámbricos cercanos.

- Un identificador de cliente aleatorio, que se asigna por Google, que caduca cada 2 semanas.

- Para una descripción completa de la información recopilada y usada por Firefox, por favor, lee la Política de privacidad de Firefox (en inglés).

Para desactivar esa característica sigue el siguiente procedimiento: Abres una ventana o una pestaña nueva en Firefox.

En la barra de direcciones escribes about:config y pulsas Enter, Return o lo que creas conveniente para validar la inserción.

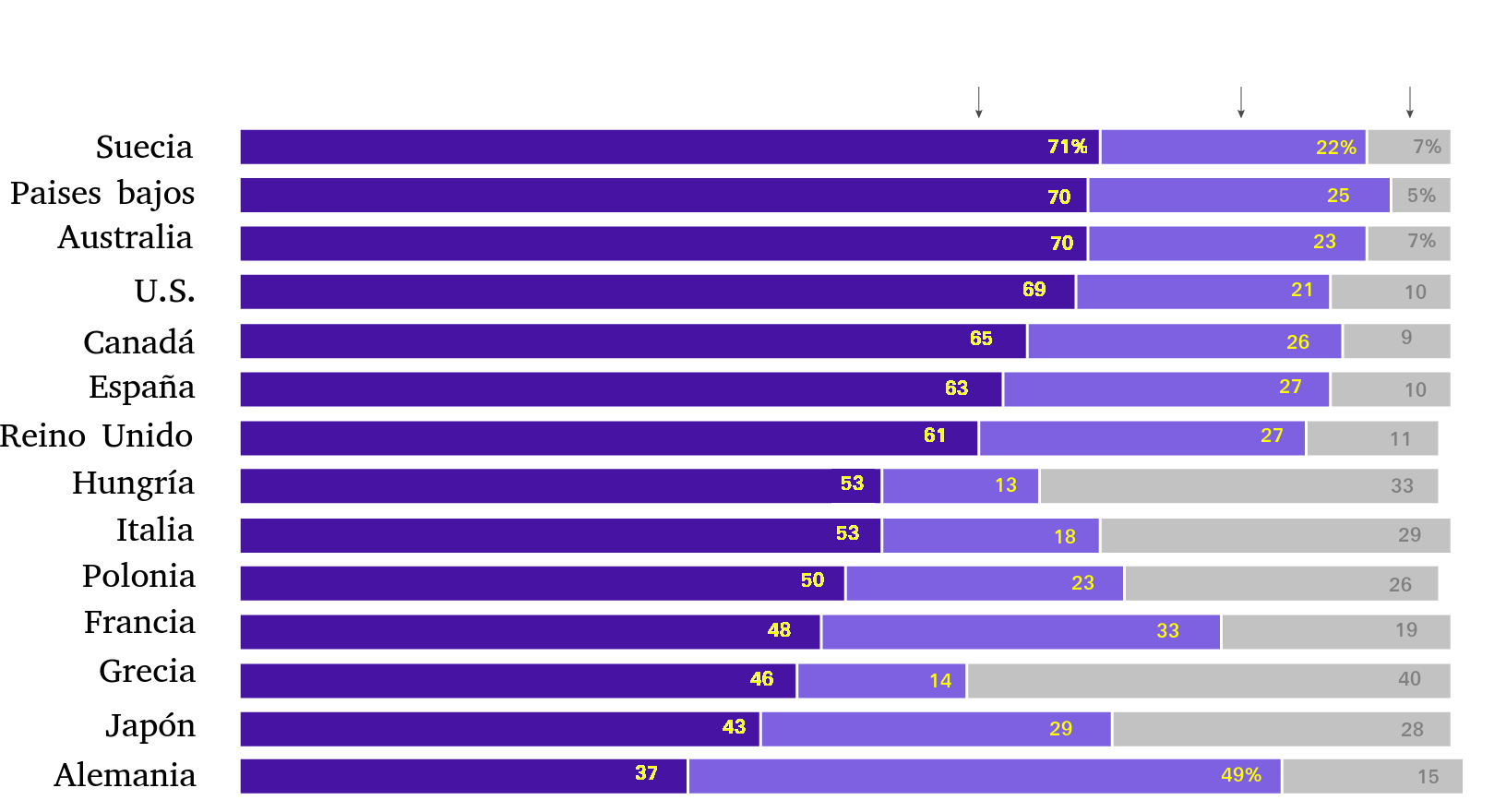

Sólo un 37% de los alemanes utilizan los medios sociales, según un nuevo estudio de Pew, una cifra sorprendente dado el hecho de que Alemania es la cuarta economía mundial por PIB, según el Foro Económico Mundial. Patrones similares se siguen también para Japón, Francia e Italia, clasificadas 3ª, 6ª y 8ª en la economía más grande por PIB.

-

Justicia

- El caso antimonopolio de EE.UU. contra Amazon seguirá adelante

- ¿Quién pagará los costos de la interrupción de Crowdstrike?

- Julian Assange queda [al fin] en Libertad, tras llegar a un acuerdo con Estados Unidos

- Brasil contrata OpenAI para reducir los costos de las batallas judiciales 15

- Murió el denunciante Josh Dean del proveedor de Boeing Spirit AeroSystems

- ¿Qué pasó después de que India prohibiera TikTok?

- Boeing acusada de tomar represalias contra dos ingenieros en 2022

- Tribunal francés otorga indemnización por daños y perjuicios por violación de la GPL

- La FSF condena los derivados no autorizados de licencias GNU

- El «Decretazo Digital» que nos aleja de las Democracias Europeas y Occidentales y nos acerca a Rusia y China

- Este 'Robot Lawyer' (Robot Abogado) puede resolver los oscuros acuerdos de licencias.

- Israel sacó a subasta bienes donados por la UE que confiscó a civiles palestinos

- El cofundador de Wikileaks Julian Assange arrestado en Londres

- Grave fallo en el programa electrónico de justicia, permite acceder a todas los casos.

- Justicia Europea rechaza el "nuevo" Canon Digital Español