LinuxParty

Es importante hacer copias de seguridad, pero al hacer una copia de seguridad puede que no queramos incluir uno o más directorios en la copia de seguridad, pongamos por ejemplo que te has bajado la imagen de Fedora, y quieres hacer la copia del árbol de directorio, pero quieres omitir el directorios donde se guardan las imágenes iso, pues lo que tendrás que hacer es:

|-- Documentos

|-- Descargas

| |-- alguna cosa.rtf

| `-- Imagenes-ISO

| |-- CentOS.iso

| |-- Debian.iso

| `-- Fedora.iso

`-- Publico

`-- otra cosa.rtf

El atacante espera everiguar correctamente el número de secuencias que utilizará el host al que se envían las tramas (objetivo del ataque). Si pueden hacer esto, será capaz de enviar paquetes falsificados al host receptor pareciéndole proceder desde el host de origen, a pesar de que los paquetes falsificados pueden, y de hecho, proceden de terceros, controlados por el atacante.

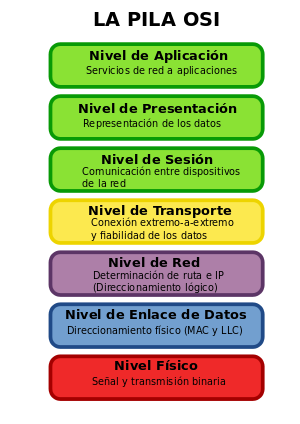

Con Scapy puede capturar y generar tráfico de red. En algunos casos es necesario generar un flujo de tráfico en particular y luego ver lo que viene detrás. Con Scapy puede construir ese tipo de herramienta con sólo unas pocas líneas de código. Será útil definir algunos términos antes de llegar demasiado lejos con el fin de comprender mejor lo que está haciendo Scapy. El modelo del protocolo OSI de siete capas es utilizado por Scapy en la determinación de cómo construir e interpretar los bits que fluyen a través del cable. La capa física, también conocida como capa 1, es por donde van las cosas como medios de comunicación, ya sean por cable o inalámbrica, conectores y niveles de las señales. La capa dos, denominada capa de enlace de datos, es donde los datos que circulan especifican una única dirección física o MAC para identificar a cada nodo. La siguiente capa es la capa tres y se conoce como la capa de red. Este es el nivel donde se hay direccionamiento lógico, conocido comúnmente como una dirección IP.

Con Scapy puede capturar y generar tráfico de red. En algunos casos es necesario generar un flujo de tráfico en particular y luego ver lo que viene detrás. Con Scapy puede construir ese tipo de herramienta con sólo unas pocas líneas de código. Será útil definir algunos términos antes de llegar demasiado lejos con el fin de comprender mejor lo que está haciendo Scapy. El modelo del protocolo OSI de siete capas es utilizado por Scapy en la determinación de cómo construir e interpretar los bits que fluyen a través del cable. La capa física, también conocida como capa 1, es por donde van las cosas como medios de comunicación, ya sean por cable o inalámbrica, conectores y niveles de las señales. La capa dos, denominada capa de enlace de datos, es donde los datos que circulan especifican una única dirección física o MAC para identificar a cada nodo. La siguiente capa es la capa tres y se conoce como la capa de red. Este es el nivel donde se hay direccionamiento lógico, conocido comúnmente como una dirección IP.

-

Justicia

- El caso antimonopolio de EE.UU. contra Amazon seguirá adelante

- ¿Quién pagará los costos de la interrupción de Crowdstrike?

- Julian Assange queda [al fin] en Libertad, tras llegar a un acuerdo con Estados Unidos

- Brasil contrata OpenAI para reducir los costos de las batallas judiciales 15

- Murió el denunciante Josh Dean del proveedor de Boeing Spirit AeroSystems

- ¿Qué pasó después de que India prohibiera TikTok?

- Boeing acusada de tomar represalias contra dos ingenieros en 2022

- Tribunal francés otorga indemnización por daños y perjuicios por violación de la GPL

- La FSF condena los derivados no autorizados de licencias GNU

- El «Decretazo Digital» que nos aleja de las Democracias Europeas y Occidentales y nos acerca a Rusia y China

- Este 'Robot Lawyer' (Robot Abogado) puede resolver los oscuros acuerdos de licencias.

- Israel sacó a subasta bienes donados por la UE que confiscó a civiles palestinos

- El cofundador de Wikileaks Julian Assange arrestado en Londres

- Grave fallo en el programa electrónico de justicia, permite acceder a todas los casos.

- Justicia Europea rechaza el "nuevo" Canon Digital Español