LinuxParty

Pandora ha anunciado la nueva versión de Pandora FMS – Pandora FMS 5.1 es una versión completamente mejorada que le permite tener una experiencia mucho más intuitiva, interactiva y eficiente al monitorizar sus sistemas.

Índice

1. Introducción al .htaccess

2. Bloqueando y permitiendo acceso

3. Re-escritura y Redirección

4. Compresión y caché

5. Otras funcionalidades del .htaccess

6. Recomendaciones sobre el fichero .htaccess

7. Simbología del fichero .htaccess

1.- Introducción

Hay muchísimos artículos en la red sobre el fichero .htaccess, así que es una buena forma de agrupar y reunir lo que realmente es interesante sobre este tema, mediante ejemplos claros que sirvan como ejemplo.

Primero, tenemos que decir que el fichero .htaccess es una verdadera 'navaja suiza' para el control del acceso a tu sitio web. Con ella se puede redireccionar a una persona, denegar el acceso, comprimir los ficheros, establecer una caché para los archivos, etc.

.htaccess significa acceso de hipertexto -hipertext access- y es un archivo de configuración de Apache. Apache es el software encargado de servir páginas web para plataformas Unix, Microsoft Windows, Mac, etc.

Tras un interesante seguimiento sobre la reciente noticia de que la producción de energía en Alemania sobrepasa su consumo, con un breve dominio en la producción de energía solar, AmiMoJo nos cuenta:

Si está desarrollando una aplicación para Android con múltiples pantallas, una gran opción de navegación son las pestañas (Tabs). Aquí son particularmente útiles si sus pantallas tienen todas en una jerarquía semejante, por ejemplo proporcionando diferentes puntos de vista de una información similar. Si usted tiene una estructura muy jerárquica, las pestañas (Tabs) pueden tener sentido menos lógico y usted pueden preferir hacer clic más profundamente en la actividad.

Android: navegación de Pestañas (Tabs)

Dado que en Android 3.0, la mejor forma de hacerlo es utilizando el vínculo Fragments. Fragments permite dividir sus actividades en piezas modulares, para que pueda combinar y reutilizar múltiples fragmentos en múltiples actividades. Usted puede pensar en un Fragmento como una especie de actividad de sub, gestionado en parte por su actividad principal. No vamos a entrar en el uso de fragmentos en detalle aquí, pero vamos a ver a su utilización para crear una aplicación básica con pestañas (Tabs).

Dado que en Android 3.0, la mejor forma de hacerlo es utilizando el vínculo Fragments. Fragments permite dividir sus actividades en piezas modulares, para que pueda combinar y reutilizar múltiples fragmentos en múltiples actividades. Usted puede pensar en un Fragmento como una especie de actividad de sub, gestionado en parte por su actividad principal. No vamos a entrar en el uso de fragmentos en detalle aquí, pero vamos a ver a su utilización para crear una aplicación básica con pestañas (Tabs).

Drones de la próxima generación

Drones de la próxima generación

Los ingenieros llevan más de una década apostando por el biomímesis (el proceso de tomar las cualidades de los organismos vivos y emplearlos en el diseño) para encontrar soluciones a problemas complejos. Después de todo, quién mejor que la naturaleza y sus 3.400 millones de años de constante prueba y acierto para encontrar soluciones imaginativas para casi todo de la mano de su principal herramienta: la selección natural.

La firma surcoreana presenta el primer equipo que incorpora el sistema operativo de código abierto, Tizen

Samsung Electronics ofreció hoy las primeras imágenes y datos técnicos de su nuevo "smartphone" Samsung Z, que será el primero del mundo en incorporar el nuevo sistema operativo de código abierto Tizen tras desmarcarse de Android.

El Samsung Z, que se exhibirá por primera vez al público en la Conferencia de Desarrolladores del Tizen en San Francisco cuyo inicio está previsto para mañana, llegará en el tercer trimestre del año al mercado de Rusia antes de salir a la venta en otros países, indicó la multinacional en un comunicado.

Así, será "el primer teléfono inteligente disponible en el mercado que incorpora la plataforma Tizen" , aseguró en su comunicado Samsung Electronics, que defiende que esta nueva plataforma aporta al dispositivo un rendimiento más rápido y potente en cuanto a software.

No es exactamente una novedad en el mercado, ya que se puso a la venta en 2010, pero Civilization V es todo un referente en los juegos de las cuatro equis: explorar, expandirse, explotar (los recursos) y exterminar (a los enemigos). Toda una definición de un subgénero de la estrategia que bien podría aplicarse a la última aventura de Linux, los videojuegos.

Skype, el servicio de VoIP y mensajería instantánea propiedad de Microsoft, ha actualizado su cliente para Linux con muchas pequeñas mejoras que harán que muchos de sus usuarios instalen la nueva versión. Esta versión, etiquetada como 4.3, no incluye cambios radicales en interfaz ni en funcionalidad, pero sí bastantes detalles que, en general, mejoran la experiencia a la hora de utilizarlo.

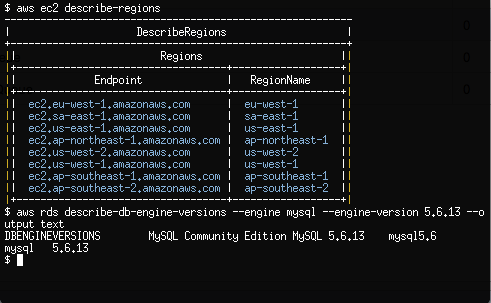

En la primera parte de esta serie de AWS, le presenté awscli, una potente interfaz de línea de comandos que se puede utilizar para administrar los servicios de AWS.

Me gustaría seguir profundizando en awscli mediante el aprovisionamiento de un volumen con Amazon Elastic Block Store

awscli es una potente interfaz de línea de comandos que se puede utilizar para administrar los servicios de AWS.

(EBS) y la creación de una Amazon Relational Database Service (RDS) MySQL instance.

La verdad, es que el invento puede parecer un poco extraño, pero eso es lo que dicen sus creadores. En una central eléctrica solar en California, EEUU, la start-up Enervault ha presentado una batería que servirá para aumentar la cantidad de energía renovable que pueden aprovechar las eléctricas. La tecnología se basa en materiales baratos a los que los investigadores ya habían renunciado porque hasta ahora este tipo de baterías no duraban lo suficiente para ser prácticas.

La verdad, es que el invento puede parecer un poco extraño, pero eso es lo que dicen sus creadores. En una central eléctrica solar en California, EEUU, la start-up Enervault ha presentado una batería que servirá para aumentar la cantidad de energía renovable que pueden aprovechar las eléctricas. La tecnología se basa en materiales baratos a los que los investigadores ya habían renunciado porque hasta ahora este tipo de baterías no duraban lo suficiente para ser prácticas.

-

Seguridad

- El firewall IPFire para Linux obtiene soporte para criptografía post-cuántica en túneles IPsec

- China presenta un potente cortador de cables de aguas profundas que podría restablecer el orden mundial

- ¿Qué piensan los desarrolladores del kernel de Linux sobre Rust?

- Cómo crear puntos de restauración del sistema en Linux con Timeshift y por qué debería hacerlo

- El Sistema de Detección de Intrusos: Snort. ( Windows y Linux )

- Snort para Windows, detección de Intrusos y seguridad.

- Drones, vigilancia y reconocimiento facial: una startup llamada 'Sauron' presenta un sistema de seguridad para el hogar de estilo militar

- Conexión Segura NFS en Linux, Tunelizar NFS sobre SSH y Configuración de NFS sobre SSH para Mayor Seguridad

- ¿Olvidó su contraseña? Cinco razones por las que necesita un administrador de contraseñas

- Cómo limitar las conexiones SSH (puerto TCP 22) con ufw en Ubuntu Linux

- Utilizar ssh sin contraseña con ssh-keygen y ssh-copy-id

- Millones de teléfonos móviles podrían ser vulnerables a la vigilancia del gobierno chino

- Cómo limitar las conexiones SSH a la red local en Linux

- Los televisores inteligentes son como un «caballo de Troya digital» en los hogares

- Detección de Intrusiones con las herramientas: BASE y Snort.